Fornecendo credenciais ao Devin

- Esta API key deve ser usada apenas em nosso ambiente de produção e nunca em staging ou dev.

- Usada para nosso banco de dados AWS RDS em us-west-2

- Essas credenciais estão programadas para serem descontinuadas após o 3º trimestre de 2025

- Expira automaticamente a cada 30 dias - entre em contato com o time de SecOps para rotação se isso começar a falhar

- Esta API key está vinculada à conta de usuário devin@company.com

Segredos Globais Persistentes

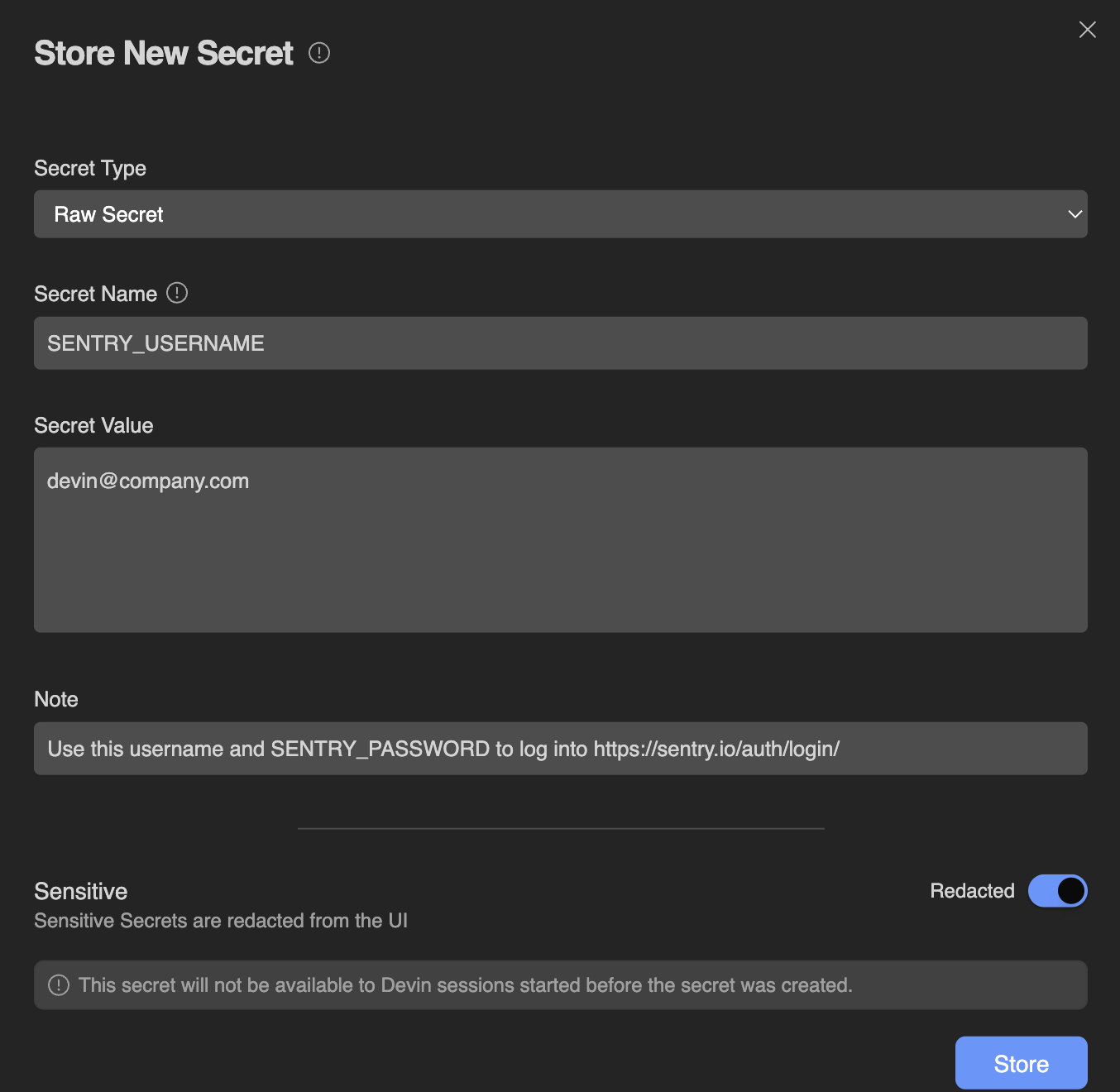

Raw Secret

Raw Secret

Este tipo é o mais adequado para a maioria dos segredos genéricos com um único valor. Cada Secret Name (também conhecido como Secret Key) está associado a um único Secret Value. Exemplos de segredos armazenados aqui incluem:

- API keys

- Chaves SSH

- Nomes de usuário ou senhas

- Tokens

Site Cookies

Site Cookies

Time-Based One-Time Password (TOTP)

Time-Based One-Time Password (TOTP)

Senhas descartáveis baseadas em tempo (TOTP) são usadas para autenticação em dois fatores (2FA). O Devin pode armazenar segredos TOTP que funcionam de forma semelhante aos do Google Authenticator ou Authy. Para mais detalhes sobre como adicionar um segredo TOTP, consulte Adicionando um novo TOTP

Key-Value Secrets (Deprecated)

Key-Value Secrets (Deprecated)

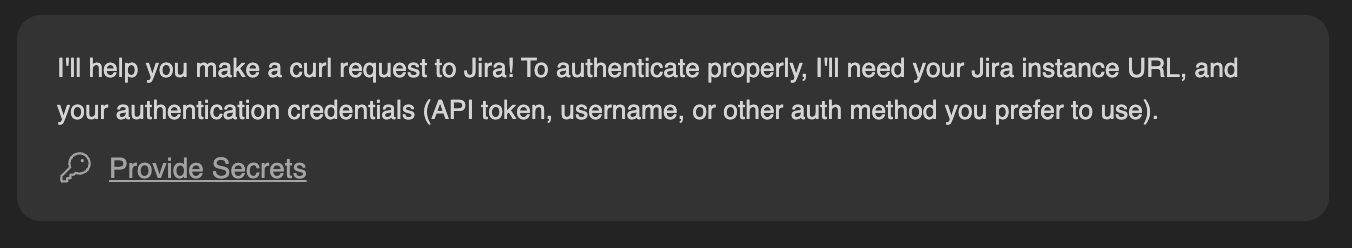

O Devin costumava permitir a criação de segredos key-value, que lidavam com várias chaves por segredo. No entanto, esse recurso não está mais disponível.Em vez de criar segredos key-value, recomendamos simplesmente criar vários raw secrets para cada campo distinto. Por exemplo, em vez de criar um segredo key-value para JIRA_LOGIN, você poderia criar dois raw secrets: JIRA_USERNAME e JIRA_PASSWORD.

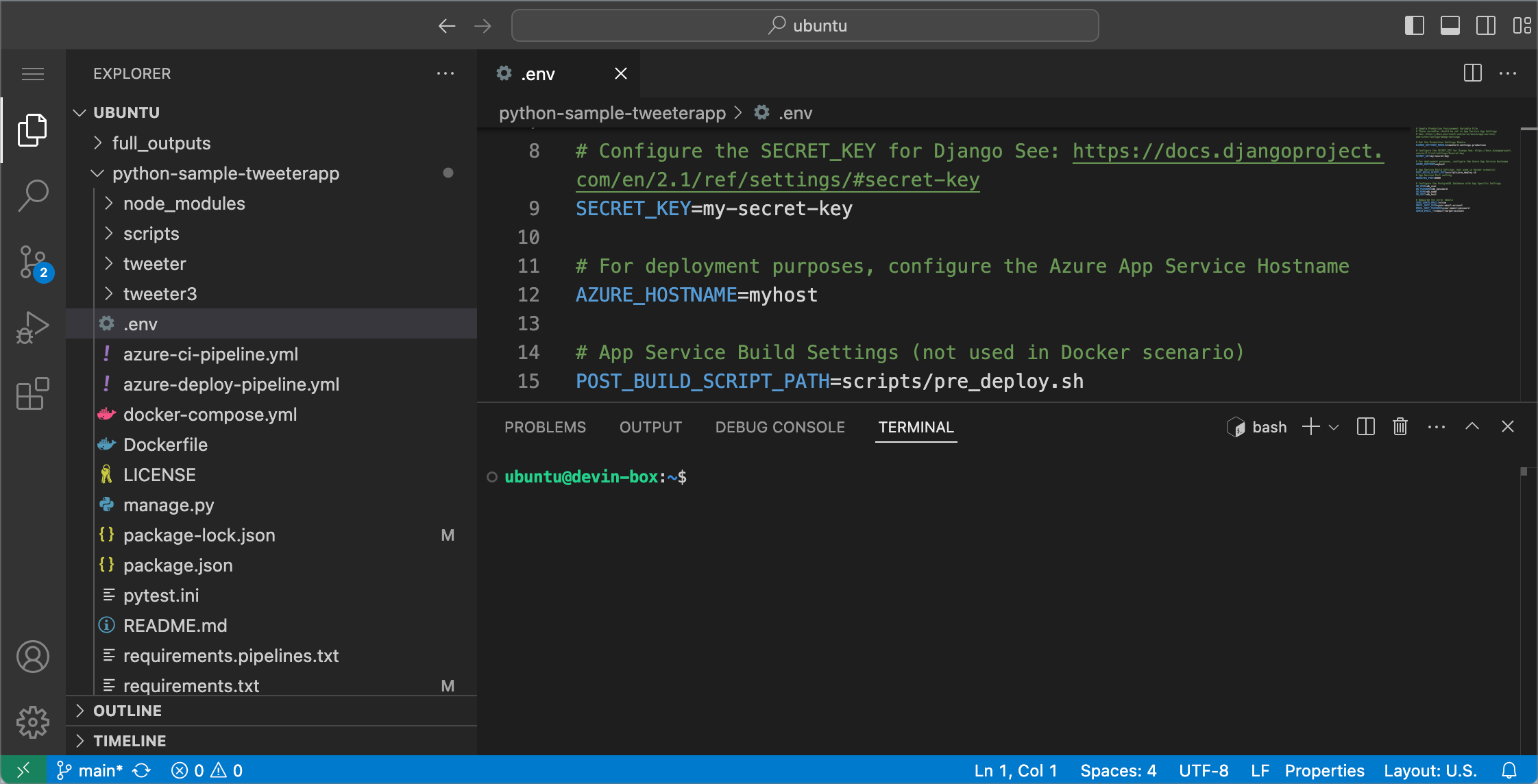

Segredos específicos do repositório

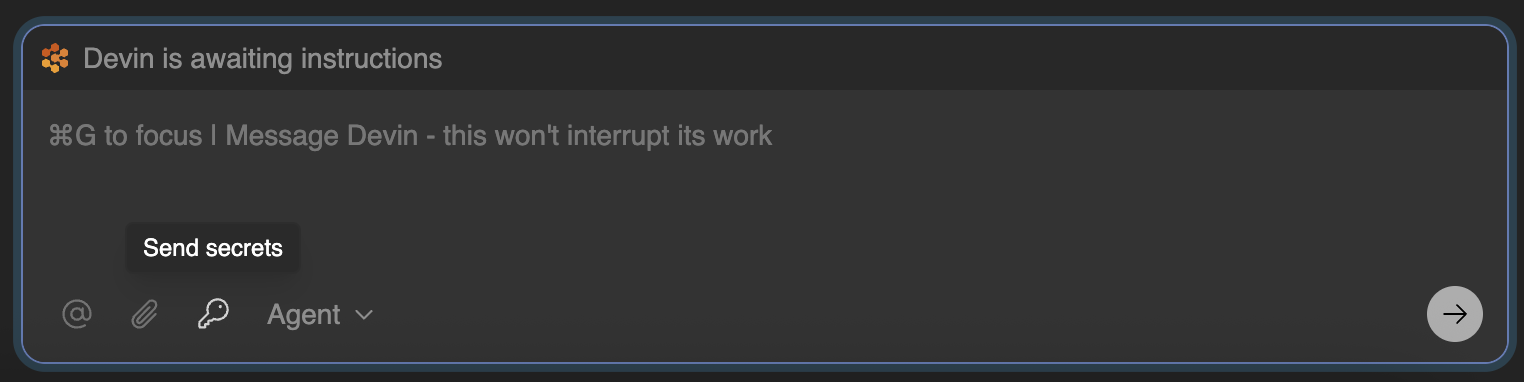

Segredos Específicos da Sessão

Trabalhando com segredos

- Ele remove caracteres inválidos, substituindo qualquer coisa que não seja letra, dígito ou sublinhado por outro sublinhado. Por exemplo, o segredo chamado Abc%123 se tornaria a variável de ambiente Abc_123

- Se o nome do seu segredo não começar com uma letra, o Devin adiciona um sublinhado ao início do nome. Por exemplo, o segredo 123MYVAR se tornaria a variável de ambiente _123MYVAR

- Se você tiver dois segredos com o mesmo nome, o Devin adicionará um contador ao final. Por exemplo, se você tiver dois segredos chamados MY_SECRET, você acabará com duas variáveis de ambiente chamadas MY_SECRET e MY_SECRET_2, e assim por diante.

- Faça login normalmente na conta que você deseja compartilhar com o Devin. Isso irá gerar cookie(s).

- Para obter o(s) cookie(s) do armazenamento do navegador, baixe a extensão Share your cookies e siga as instruções da extensão para extrair seus cookies. Você pode testar se importar o cookie em outro perfil do Chrome autentica você com sucesso no site.

- Adicione o cookie exportado ao Devin pela página Secrets.

- Ao usar o cookie para um site, o Devin deve identificar que já está autenticado quando navegar para esse site. Peça para o Devin testar!

Se você não estiver usando o Chrome ou precisar codificar cookies manualmente, observe que o Devin espera cookies em uma string codificada em base64 de objetos JSON delimitados por

; no formato padrão de cookies do Chromium.Senha de Uso Único

- Acesse a conta do Devin para o serviço que exige 2FA.

- Vá até as configurações de segurança da conta e procure uma opção para regenerar ou visualizar o código QR. Isso pode ser chamado de Set up ou Replace Authenticator.

- Se o aplicativo permitir, selecione a opção para visualizar o código QR.

- Quando o código QR for exibido na tela, faça uma captura de tela.

- Acesse Devin’s Secrets, clique no botão “Add Secret” e altere o tipo de Secret para “One-time Password”. Defina um nome descritivo. Clique no pequeno ícone de código QR no canto superior direito do campo de entrada Value e faça upload da captura de tela do seu código QR.

Dicas para TOTPs

- Alguns aplicativos podem não permitir que você visualize o código QR existente depois que o 2FA for ativado. Nesses casos, gerar um novo código QR é a única opção.

- Sempre guarde quaisquer novos códigos de backup fornecidos durante o processo em um local seguro.