なぜ Devin を GitHub と連携するのか?

GitHub Enterprise Server を利用していますか? 個人用アクセストークンを使ったセットアップ手順については、GitHub Enterprise Server 連携ガイド を参照してください。

インテグレーションの設定

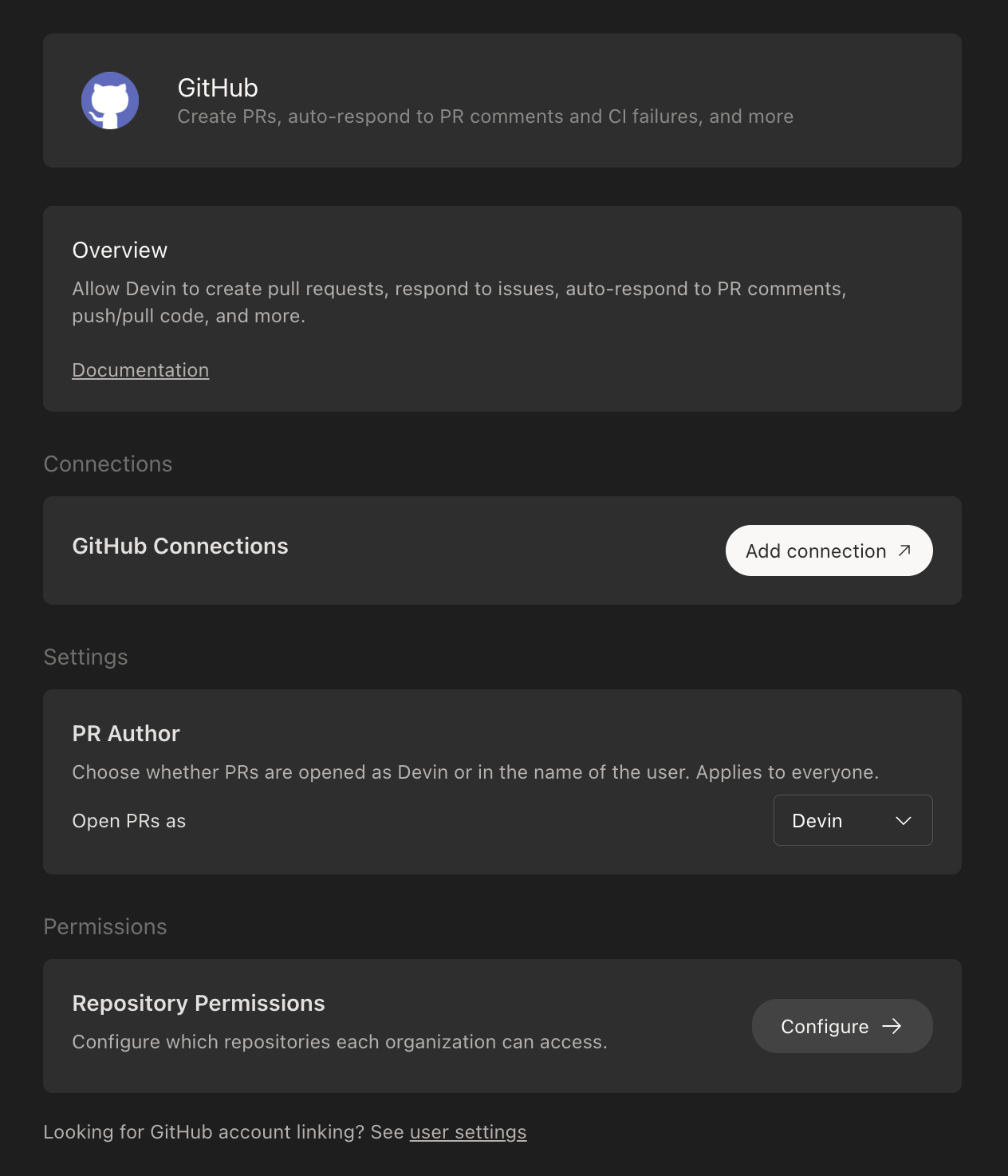

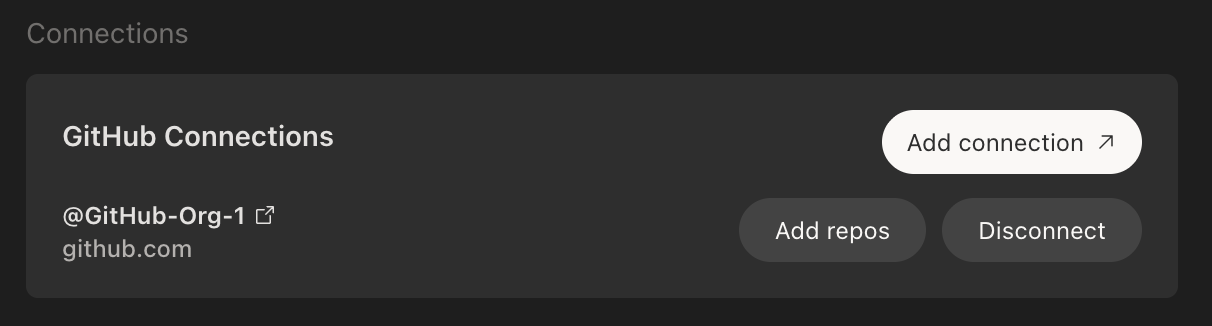

- app.devin.ai の Devin アカウントで Settings > Integrations > GitHub を開き、Add Connection をクリックします。

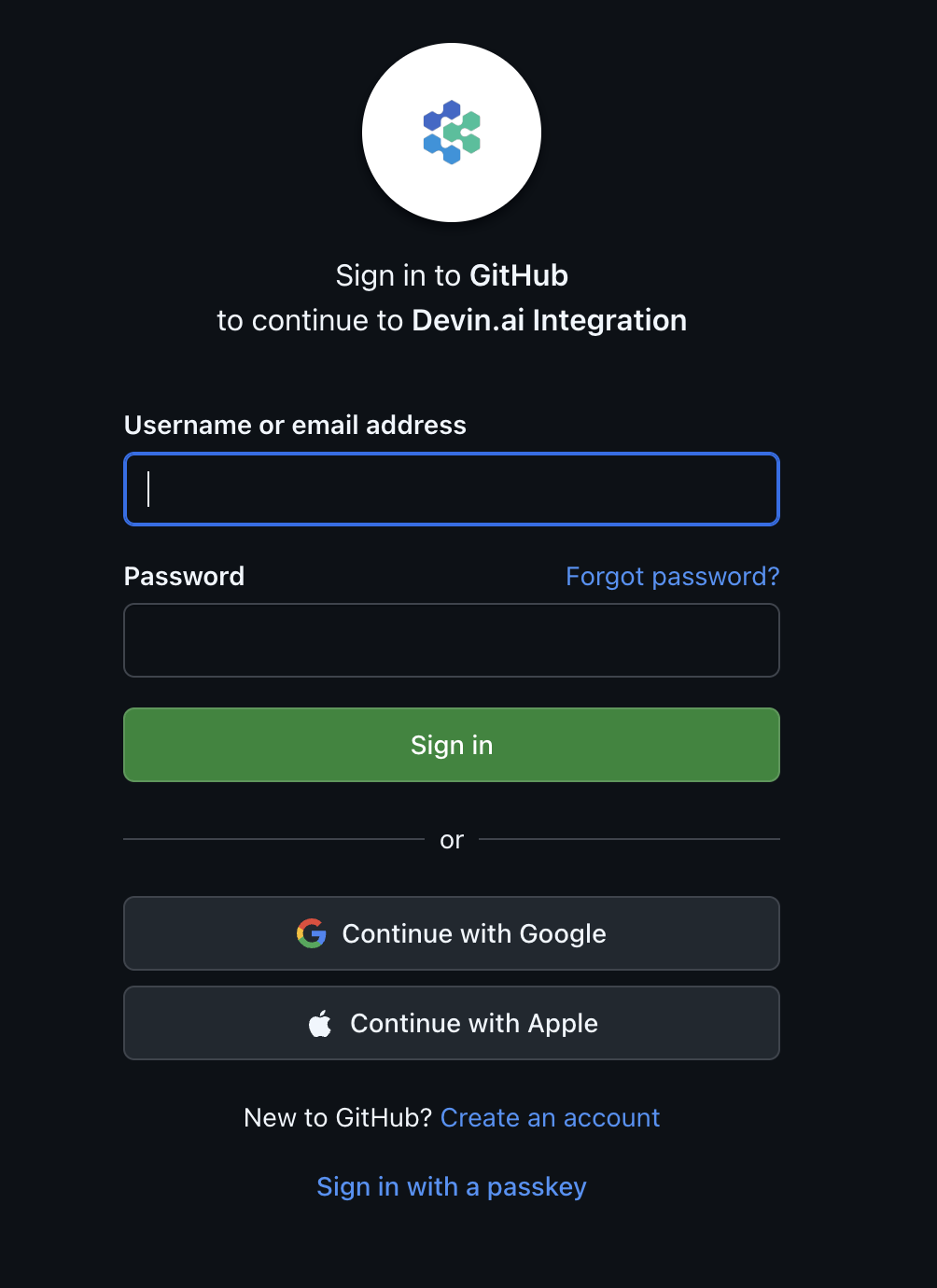

- まだ GitHub にログインしていない場合は、認証を求められます。

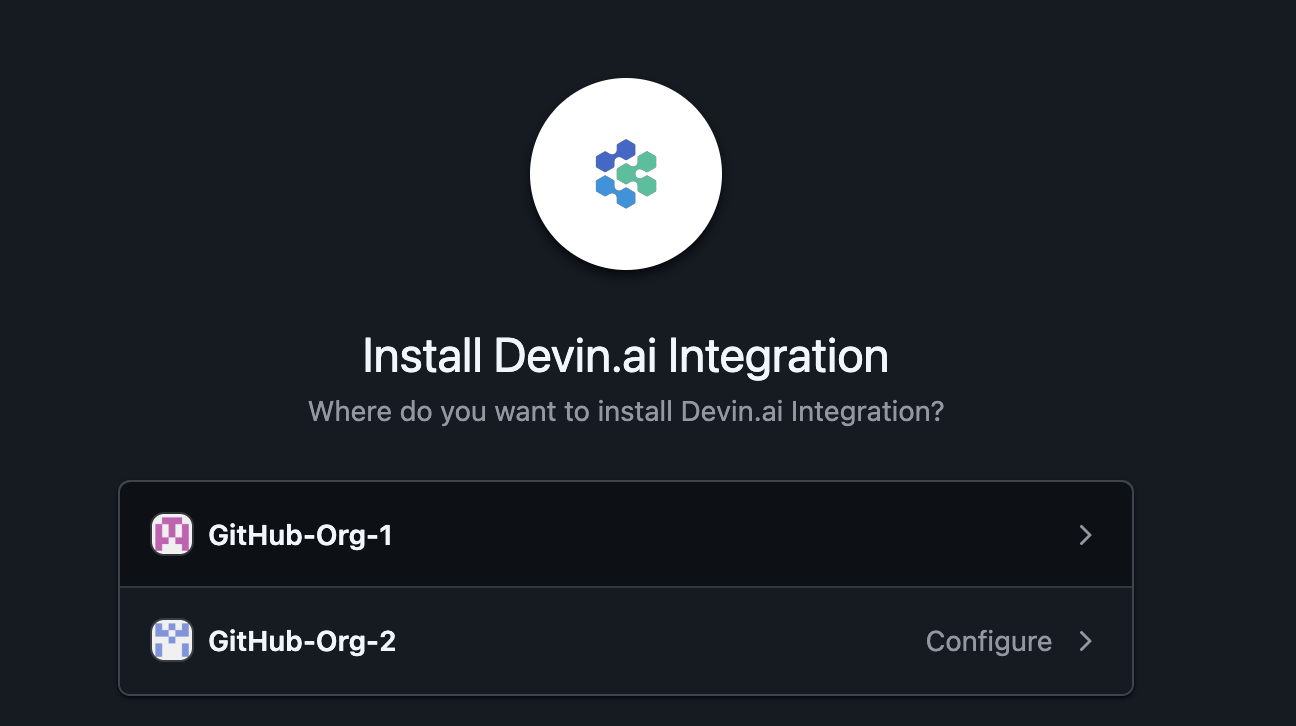

- Devin と接続したい GitHub 組織を選択します。

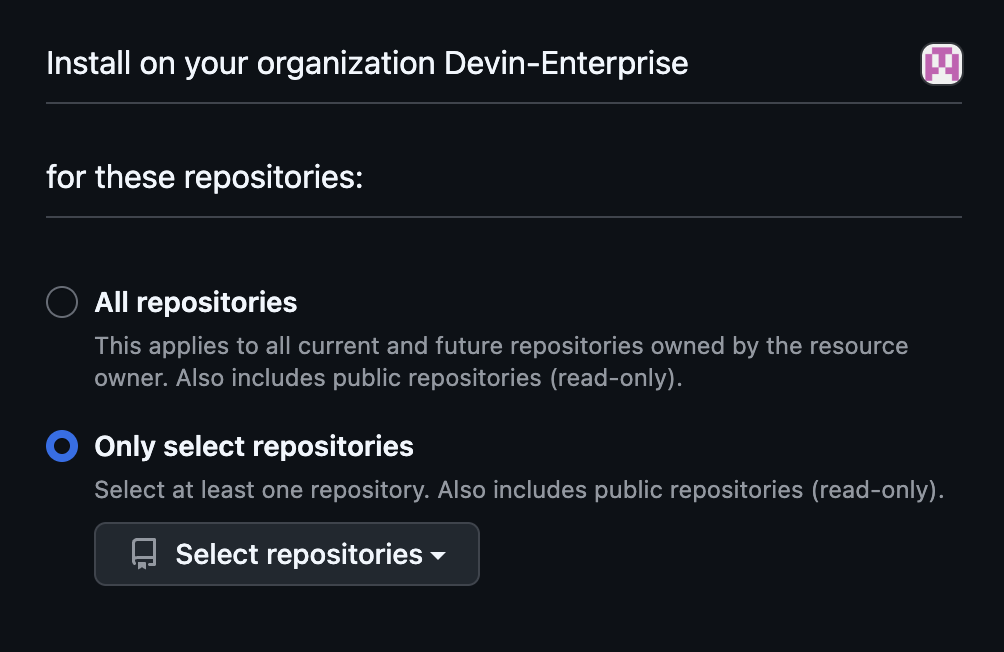

- Devin に付与するアクセス範囲として All repositories か Select repositories を選択し、Devin がアクセスできるリポジトリを制御します。

- GitHub の認可が完了すると、Devin の設定画面にリダイレクトされるので、インテグレーションが有効になっていることを確認します。

GitHub 連携で Devin を使う

Core および Teams ユーザー向け

Enterprise ユーザー向け

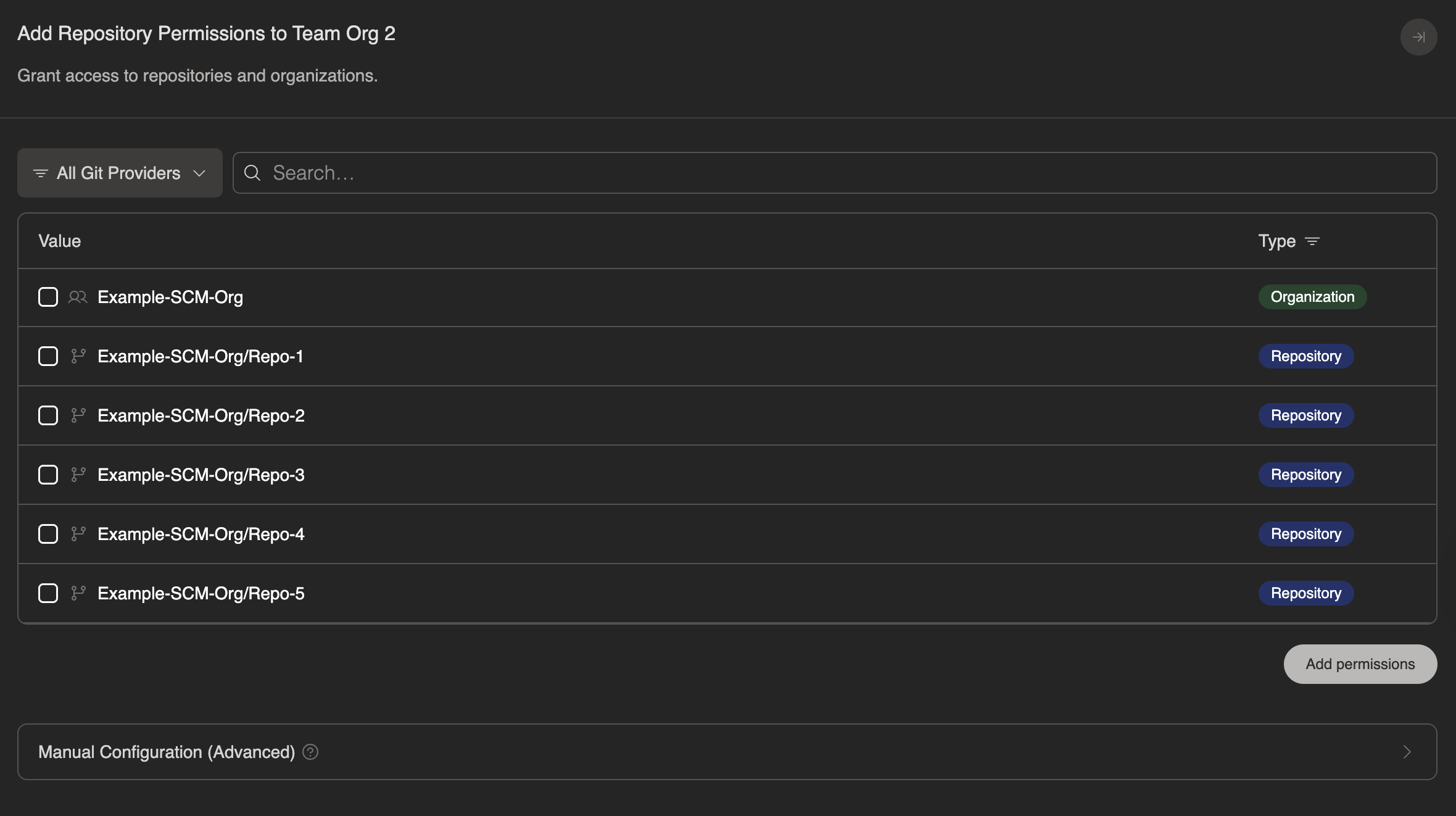

GitHub での Devin の権限管理

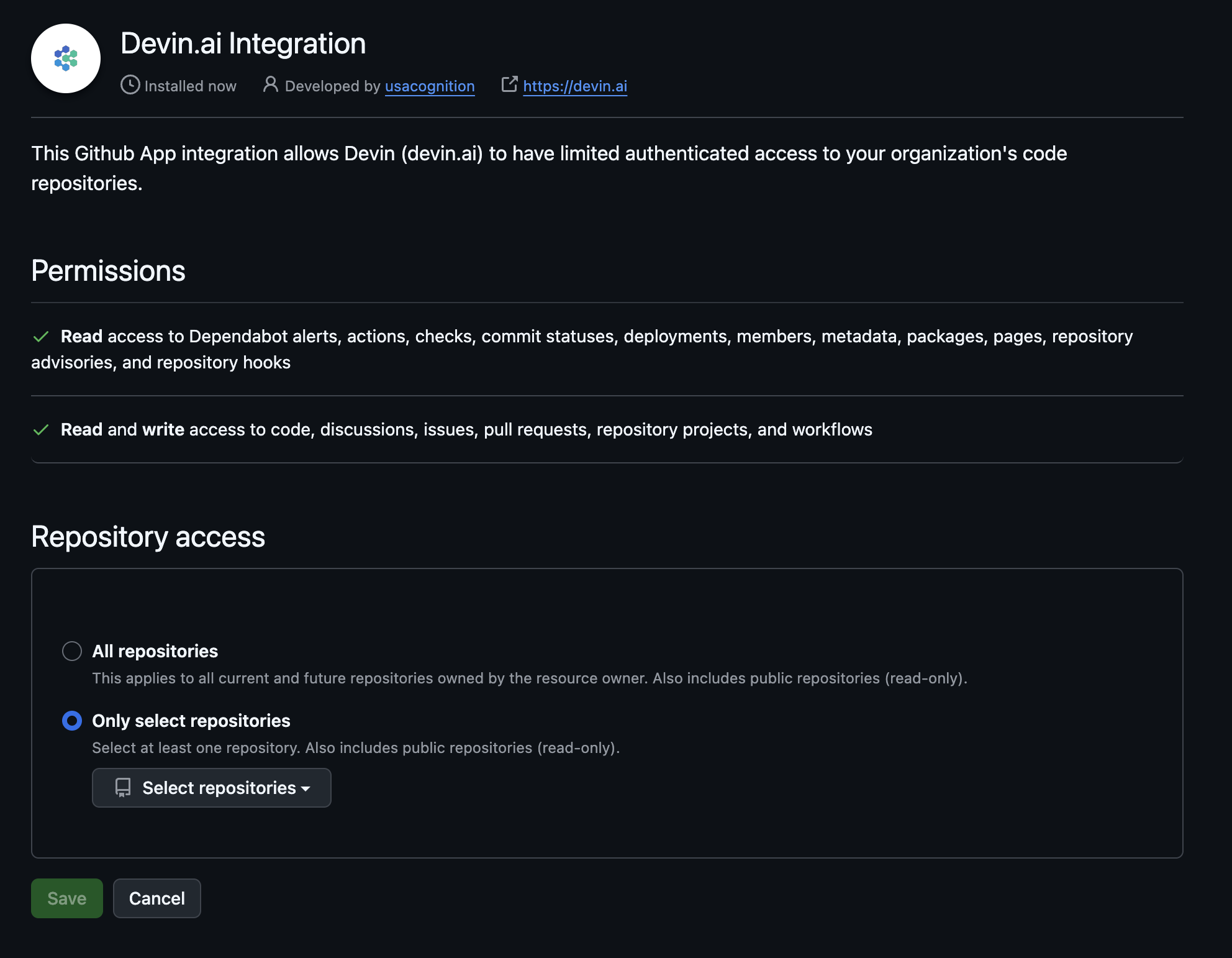

- GitHub 組織の Settings > GitHub Apps に移動します (例:

https://github.com/organizations/<org_name>/settings/installations) - Devin.ai Integration の Configure をクリックします

- Repository access のセクションで、すべてのリポジトリへのアクセスを許可するか、特定のリポジトリを選択します

- Save をクリックして変更を反映します

| Permission | Description |

|---|---|

dependabot alerts | Devin があなたに代わって Dependabot アラートを解消できるようにします (例: 依存関係のバージョンを更新するなど) |

actions | Devin が、リポジトリに設定されている Actions を確認し、Devin の変更が CI を通過しているかどうかを把握できるようにします |

deployments | Devin が、どのバージョンのリポジトリがデプロイされているかを確認できるようにします |

metadata | Devin が、リポジトリの所有者などの重要なメタデータを確認できるようにします |

packages | Devin が、どのバージョンのリポジトリがパッケージとして公開されたかを確認できるようにします |

pages | Devin が、ドキュメントの閲覧などの目的で、リポジトリに関連付けられた Pages を参照できるようにします |

repository security advisories | Devin が、リポジトリに関連するセキュリティアドバイザリを確認し、セキュリティ問題の修正に役立てられるようにします |

members | Devin が組織のメンバーを確認できるようにします |

webhooks | Devin が、lint や型チェックなど、リポジトリに設定されている Webhooks を確認できるようにします |

| Permission | Description |

|---|---|

checks | Devin が、リポジトリに設定されている Checks の結果を確認および報告し、Devin の変更が CI を通過しているかどうかを把握して伝えられるようにします |

commit statuses | Devin が、コミットが CI を通過したかどうかを示す commit status を参照および設定できるようにします |

contents | Devin がコードベースに変更を加えて貢献できるようにします |

discussions | Devin が Discussions に参加できるようにします |

issues | Devin が新しい Issue を作成できるようにします |

pull requests | Devin が新しい PR を作成できるようにします |

projects | Devin が、タスク情報の取得などの目的で、リポジトリに関連付けられた Projects を表示および管理できるようにします |

workflows | Devin が新しい Workflow を設定できるようにします (例: CI/CD を構成するため) |

プルリクエストテンプレート

Devin 専用のテンプレート (推奨)

PULL_REQUEST_TEMPLATE のいずれかの場所に devin_pr_template.md という名前のファイルを追加することで、既存の人間向けデフォルトテンプレートを変更せずに、Devin 専用のテンプレートを用意できます。レビュアー用チェックリストや変更ファイルの Mermaid 図など、追加のコンテキストを Devin に渡したい場合に便利です。

テンプレートの検索順序

- PULL_REQUEST_TEMPLATE/devin_pr_template.md

- docs/PULL_REQUEST_TEMPLATE/devin_pr_template.md

- .github/PULL_REQUEST_TEMPLATE/devin_pr_template.md

- pull_request_template.md

- docs/pull_request_template.md

- .github/pull_request_template.md

GitHub のプルリクエストテンプレート (サポートされる配置場所、複数テンプレート、クエリパラメータなど) について詳しくは、GitHub Docs の Creating a pull request template for your repository を参照してください。

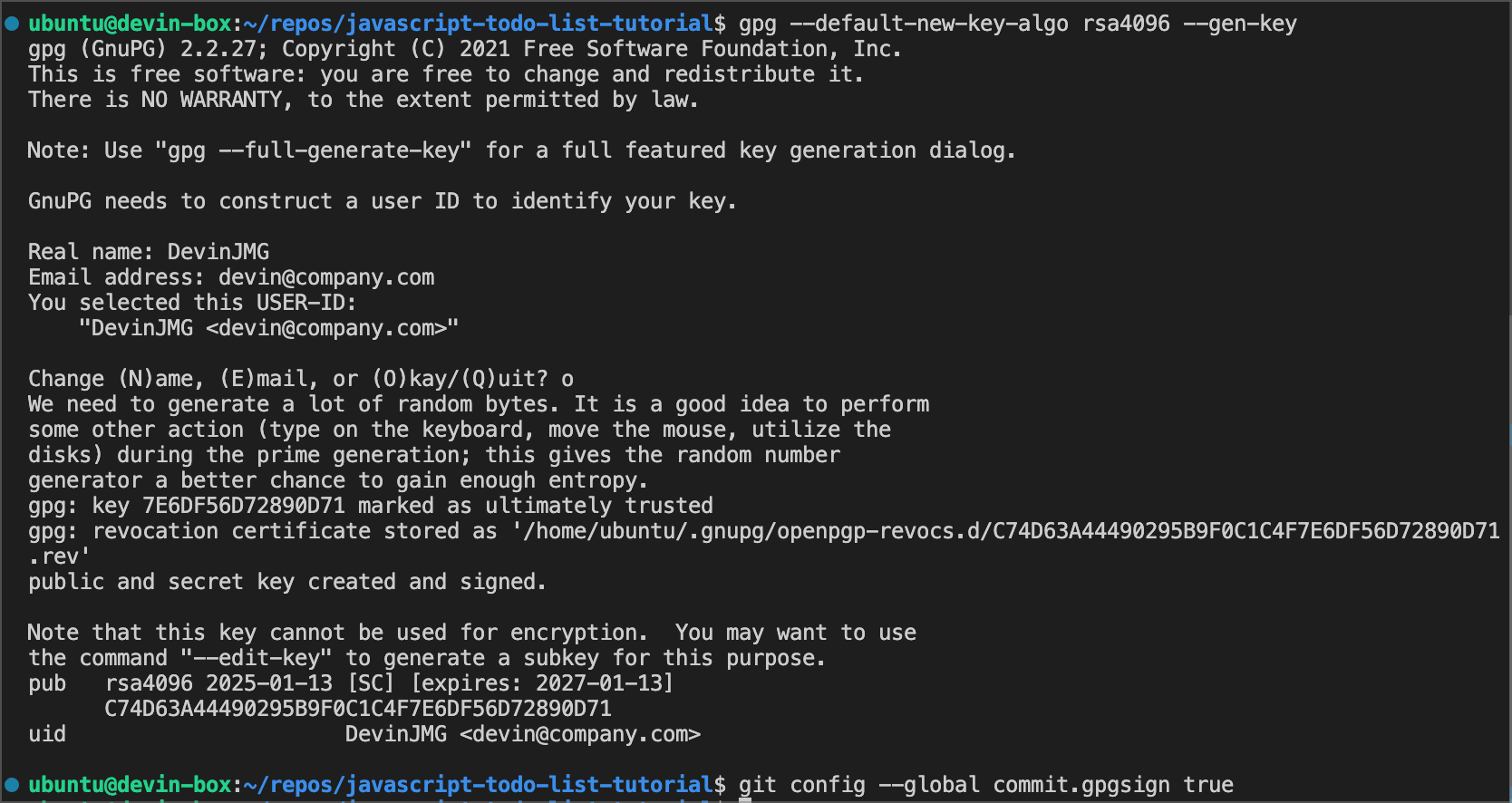

コミット署名

セキュリティに関する考慮事項

- ブランチ保護: Devin が変更をマージする前に、すべての必須チェックが通っていることを確保するため、メインブランチにブランチ保護ルールを有効にすることを推奨します。

- 組織レベルの権限: Devin は、セッションを実行している個々のユーザーの権限ではなく、組織レベルで付与された権限を使用します。

- 一貫したアクセス: GitHub の組織と Devin の組織の両方にアクセス権限を持つすべてのユーザーは、同じ Devin 連携の権限を共有します。

- リポジトリ作成: Devin は、GitHub アカウント内で新しいリポジトリを作成することはできません。

IP許可リスト

- 100.20.50.251

- 44.238.19.62

- 52.10.84.81

- 52.183.72.253

- 20.172.46.235

- 52.159.232.99

これらの IP アドレスは今後のアップデートで変更される可能性があります。そのため、変更がないかリリースノートの更新内容を確認することをおすすめします。

GitHub 統合に関するよくある質問

自分の個人 GitHub アカウントを所属組織の Devin アカウントに接続できますか?

自分の個人 GitHub アカウントを所属組織の Devin アカウントに接続できますか?

はい。Devin の組織には、GitHub Organization または個人の GitHub アカウントのいずれも接続できます。ただし、Devin がチームで必要とするリポジトリへアクセスできるよう、適切な権限を持つアカウントを接続することを推奨します。

GitHub アプリはユーザー認証をどのように処理しますか?

GitHub アプリはユーザー認証をどのように処理しますか?

GitHub 統合をインストールした組織のメンバーであるユーザーだけが、自分の Devin セッションでその統合を利用できます。Devin が利用できる GitHub 統合のアクセス権は、ユーザーの所属組織のメンバーシップに基づいて引き継がれます。

Devin は暗号鍵をどのように管理・ローテーションしますか?

Devin は暗号鍵をどのように管理・ローテーションしますか?

暗号鍵は AWS KMS によって管理され、定期的にローテーションされます。