Perché usare MCP?

- analizzare i log di Sentry, Datadog e Vercel

- usare Devin come data analyst in Slack con MCP per database

- approfondire i problemi di SonarQube, CircleCI e Jam

- creare in blocco ticket Linear, documenti Notion, Google Docs (tramite Zapier) e altro ancora

- ottenere contesto da Airtable, Stripe e Hubspot e interagirci direttamente

- molto altro ancora!

Per iniziare a usare gli MCP

Usa Devin per l'analisi dei dati su Slack collegando Devin agli MCP di database

Consulta la nostra guida passo passo!

Scopri come il team di Cognition usa Devin con gli MCP

Scopri come utilizziamo Devin come data analyst e insieme a strumenti come Datadog, Sentry, Linear, Figma e Google Sheets.

Suggerimenti di configurazione

Per gli MCP che si autenticano con OAuth, Devin ti chiederà di visitare un URL per collegare il tuo account. Consigliamo vivamente di usare un account di servizio, non il tuo account personale, poiché l’accesso sarà condiviso all’interno della tua organizzazione.

Non trovi l’MCP che ti serve? Configuralo usando l’opzione “Add Your Own”!Hai problemi? Contattaci tramite la nostra pagina di supporto o via email all’indirizzo support@cognition.ai.

Configurare un server MCP personalizzato

| Trasporto | Ideale per | Campi richiesti |

|---|---|---|

| STDIO | Server locali basati su CLI (ad es. npx, uvx, Docker) | Comando, argomenti, variabili d’ambiente |

| SSE | Server remoti che usano Server-Sent Events | URL del server, intestazioni |

| HTTP | Server remoti che usano Streamable HTTP | URL del server, intestazioni |

Procedura passo passo: aggiungere un MCP server personalizzato

- Vai a Settings > MCP Marketplace.

- Clicca su Add Your Own nella parte superiore della pagina.

- Compila i dettagli del server:

- Server Name: un nome descrittivo per il server (ad es. “Internal API Gateway”).

- Icon (opzionale): un’emoji o un URL da usare come icona del server.

- Short Description: un breve riepilogo di ciò che fa il server.

- Seleziona il tipo di trasporto (STDIO, SSE o HTTP).

- Compila i campi di configurazione specifici del trasporto (vedi Configuration format di seguito).

- Clicca su Save per creare il server.

- Clicca su Test listing tools per verificare la connessione. Devin avvierà un ambiente di test isolato, si connetterà al tuo server e proverà a rilevarne gli strumenti disponibili.

Il pulsante Test listing tools è disabilitato finché non salvi la configurazione. Se la convalida non riesce, controlla il messaggio di errore visualizzato: indicherà se il problema riguarda la connettività, l’autenticazione o un timeout.

Formato di configurazione

Gli esempi seguenti mostrano le rappresentazioni JSON dei campi di configurazione di ciascun trasporto. In pratica, compilerai questi campi tramite il form web: non è necessario scrivere o incollare JSON. Il formato JSON è mostrato qui per chiarezza e come riferimento per configurazioni basate su API o programmatiche.

Trasporto STDIO

- Command (obbligatorio): L’eseguibile da lanciare (ad es.

npx,uvx,docker). - Arguments: Argomenti da riga di comando passati al server.

- Environment Variables: Coppie chiave-valore impostate nell’ambiente del processo del server. Usale per passare API key, token o valori di configurazione.

npx:

Trasporti SSE e HTTP

- Server URL (obbligatorio): L’URL dell’endpoint del server MCP.

- Metodo di autenticazione: Scegli tra

None,Auth HeaderoOAuth.- Per Auth Header: Fornisci la chiave dell’intestazione (impostata per impostazione predefinita su

Authorization) e il valore dell’intestazione (ad esempioBearer your-token). - Per OAuth: Devin ti chiederà di completare un flusso OAuth durante la tua prima sessione.

- Per Auth Header: Fornisci la chiave dell’intestazione (impostata per impostazione predefinita su

Pattern comuni

Connessione a un’API interna

Connessione a un database

Per i database di produzione, utilizza una stringa di connessione di sola lettura o un utente del database con permessi limitati. Devin esegue query in base alle istruzioni dell’utente, quindi è importante limitare correttamente i relativi diritti di accesso.

Collegamento a uno strumento o script personalizzato

uvx:

Utilizzo delle variabili d’ambiente per i segreti

Risoluzione dei problemi relativi ai server MCP personalizzati

”Test listing tools” non riesce

| Sintomo | Causa probabile | Soluzione |

|---|---|---|

| ”Verify server URL and network connectivity” | L’URL del server non è raggiungibile | Verifica che l’URL sia corretto e accessibile da Internet (o dalla rete di Devin se usi una VPN) |

| “Check authentication credentials and permissions” | Credenziali di autenticazione non valide o mancanti | Verifica la tua API key, il token o la configurazione OAuth |

| ”Server took too long to respond - check server status” | Il server non ha risposto entro il timeout | Assicurati che il server sia in esecuzione e reattivo; controlla se ci sono regole del firewall che bloccano la connessione |

| ”MCP server validation failed” (generico) | Comando non trovato, dipendenze mancanti o crash del server | Per i server STDIO, verifica che il comando esista e venga eseguito in locale; assicurati che tutte le variabili di ambiente richieste siano impostate |

Il server si connette ma gli strumenti non sono disponibili

- Verifica che il server implementi correttamente il metodo

tools/listdel protocollo MCP. - Per i server STDIO, assicurati che il processo scriva messaggi JSON-RPC validi su stdout e legga da stdin — i log o l’output di debug su stdout possono interrompere il protocollo.

- Controlla che le variabili d’ambiente siano impostate correttamente. Valori mancanti (ad esempio una API key vuota) possono consentire l’avvio del server ma impedirgli di registrare gli strumenti.

Problemi di autenticazione OAuth

- Quando ti viene richiesto di autenticarti, completa il flusso OAuth nella finestra del browser che si apre. Devin attenderà il callback.

- Se l’autenticazione non riesce, verifica che l’URL di reindirizzamento OAuth sia configurato correttamente presso il provider.

- Solo gli amministratori dell’organizzazione possono autenticare server MCP basati su OAuth. Se visualizzi un errore di autorizzazione, contatta l’amministratore della tua organizzazione.

Per MCP basati su OAuth, usa un account di servizio invece del tuo account personale. L’accesso è condiviso all’interno della tua organizzazione e tutte le sessioni di tutti i membri utilizzeranno la stessa connessione autenticata.

Suggerimenti generali per il debug

- Controlla prima il server in locale. Prima di aggiungere un server personalizzato a Devin, verifica che funzioni eseguendo il comando o effettuando una richiesta all’URL dalla tua macchina.

- Esamina i log di sessione di Devin. Se un server genera errori durante una sessione, Devin registrerà l’errore. Cerca messaggi relativi all’MCP nell’output della sessione.

- Semplifica e procedi per iterazioni. Inizia con la configurazione minima (ad esempio, senza autenticazione, impostazioni predefinite) e aggiungi complessità solo dopo che la connessione di base funziona.

- Verifica le variabili d’ambiente. Un problema comune sono le variabili d’ambiente mancanti o con nomi errati. Ricontrolla che ogni variabile richiesta sia impostata nella configurazione.

MCP del Marketplace

Vercel, Atlassian, Notion, Sentry, Neon, Asana, Jam e molti altri

- AlloyDB

- Asana

- Atlassian

- BigQuery

- Cloud SQL (MySQL)

- Cloud SQL (PostgreSQL)

- Cloud SQL (SQL Server)

- Cloudflare

- Cortex

- Dataplex

- Fireflies

- Firestore

- Jam

- Linear

- Looker

- Metabase

- MySQL

- Neon

- Notion

- PostgreSQL

- Prisma

- Sentry

- Spanner

- SQL Server

- Vercel

- Altri qui sotto!

Linear: se hai collegato l’integrazione Linear, Devin dispone già di strumenti Linear nativi e non è necessario configurare l’MCP Linear separatamente.

Datadog

- DATADOG_API_KEY - chiave API di Datadog, che puoi trovare nella pagina /organization-settings/api-keys in Datadog

- DATADOG_APP_KEY - chiave di applicazione di Datadog, che puoi trovare nella pagina /organization-settings/application-keys in Datadog

Slack

Per iniziare, vai su api.slack.com/apps e seleziona la tua app. Quindi:

- Nella barra laterale, vai su OAuth & Permissions

- Cerca il Bot User OAuth Token (dovrebbe iniziare con “xoxb-”).

- Se non vedi il tuo Bot User OAuth Token, assicurati di aver configurato i token a livello di app (in Settings > Basic Information), aggiunto almeno uno scope (in Settings > OAuth & Permissions) e installato la tua app nello spazio di lavoro.

- Usa il comando curl:

curl -H "Authorization: Bearer xoxb-your-token" https://slack.com/api/auth.testdovexoxb-your-tokendeve essere sostituito con il tuo token OAuth

- Usa il comando curl:

curl -H "Authorization: Bearer xoxb-your-token" https://slack.com/api/conversations.listdovexoxb-your-tokenè sostituito con il tuo token OAuth - Per far funzionare questo comando, devi aggiungere almeno i seguenti scope: channels:read,groups:read,mpim:read,im:read

Supabase

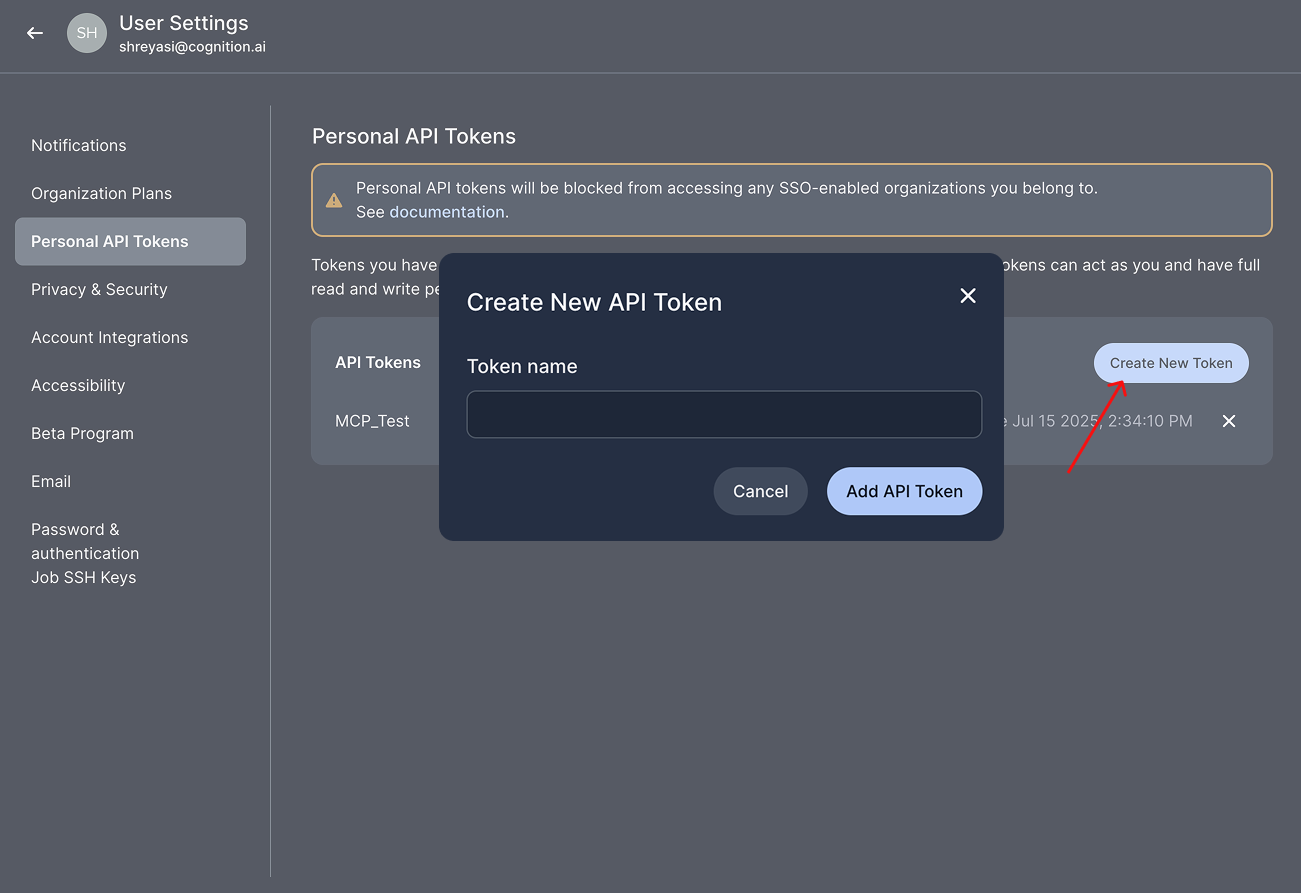

Figma

- Dalla home page di Figma, fai clic sull’icona del profilo nell’angolo in alto a sinistra e seleziona Settings dal menu a discesa.

- Nel menu delle impostazioni, seleziona la scheda Security.

- Scorri fino alla sezione Personal access tokens e fai clic su Generate new token.

- Inserisci un nome per il token e assicurati di fornire le autorizzazioni appropriate. Ti consigliamo almeno i permessi di sola lettura su File content e Dev resources.

- Fai clic su Generate token.

Stripe

Bearer <TOKEN>, dove <TOKEN> è la tua chiave API di Stripe. Ulteriori informazioni su: https://docs.stripe.com/mcp#bearer-token

Documentazione

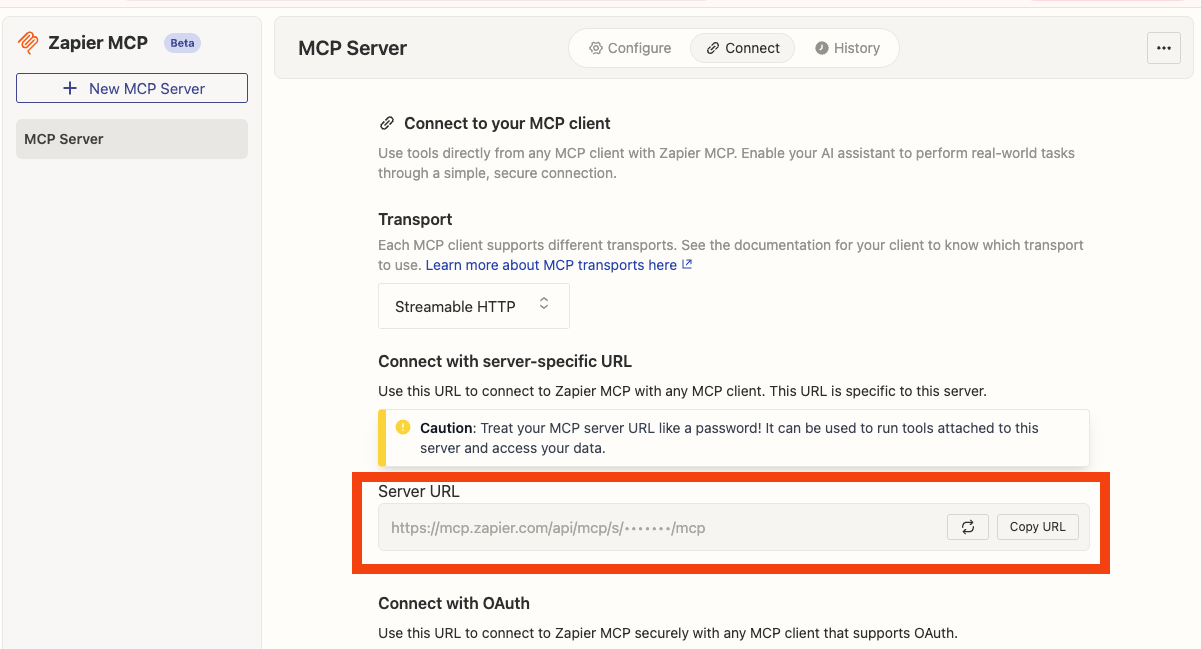

Zapier

Bearer <TOKEN>.

Devi estrarre il tuo token Bearer dall’URL del server indicato su https://mcp.zapier.com/mcp/servers > Connect

L’URL del tuo server avrà questo aspetto: https://mcp.zapier.com/api/mcp/s/*****/mcp

Estrai la parte contrassegnata dagli asterischi (*****) e usala nell’header di autorizzazione che fornisci: Bearer *****

Airtable

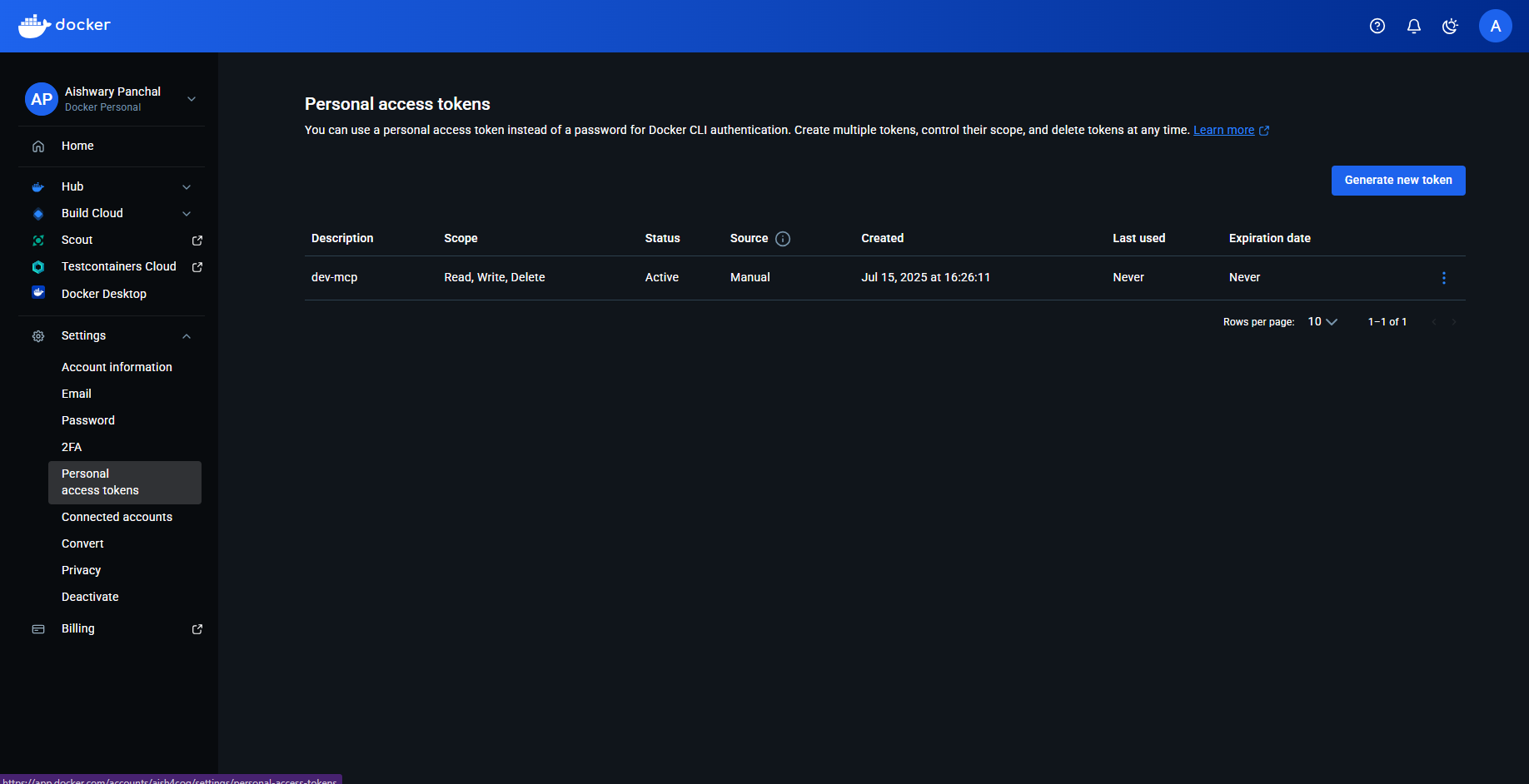

Docker Hub

- Nome utente Docker Hub: può essere ottenuto da My Hub

- Personal Access Token: vai su Impostazioni account > Personal access tokens e crea un token

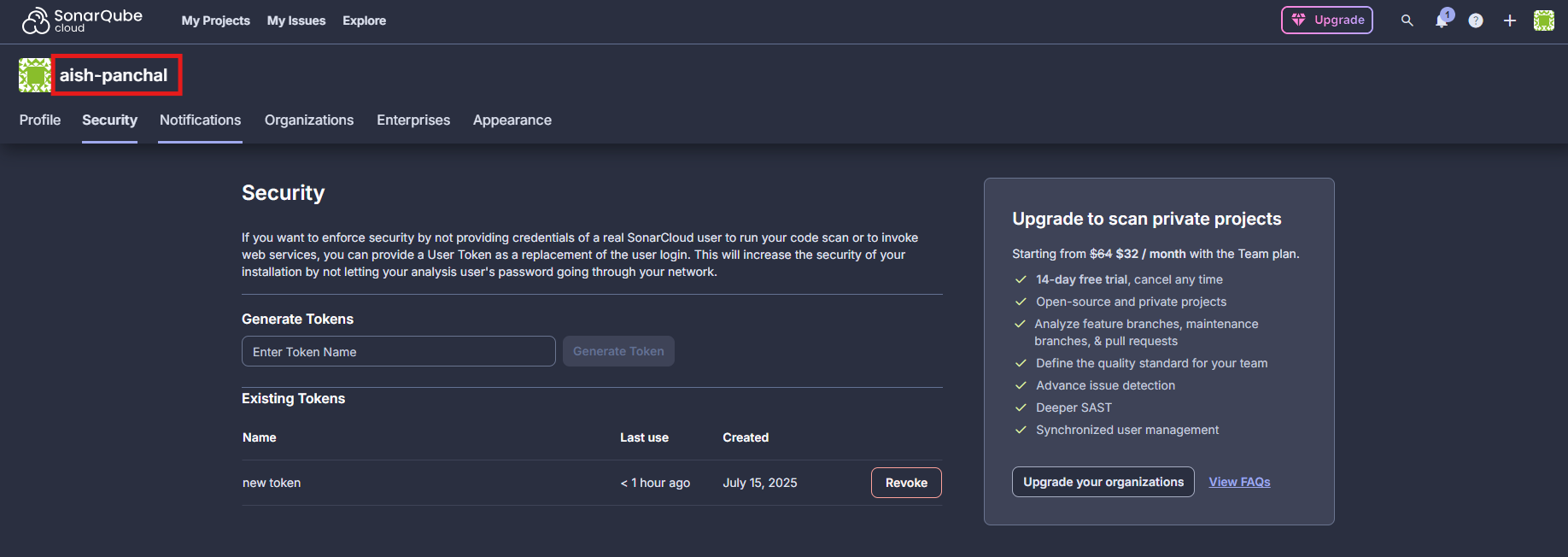

SonarQube

- Token SonarQube: vai su My Account > Security e genera il tuo token API

- Org SonarQube: corrisponde al tuo username, come mostrato nell’immagine qui sotto

- URL SonarQube:

- Per l’istanza self-hosted: il formato è http://localhost:9000 OPPURE https://sonarqube.mycompany.com

- Per SonarCloud: usa https://sonarcloud.io

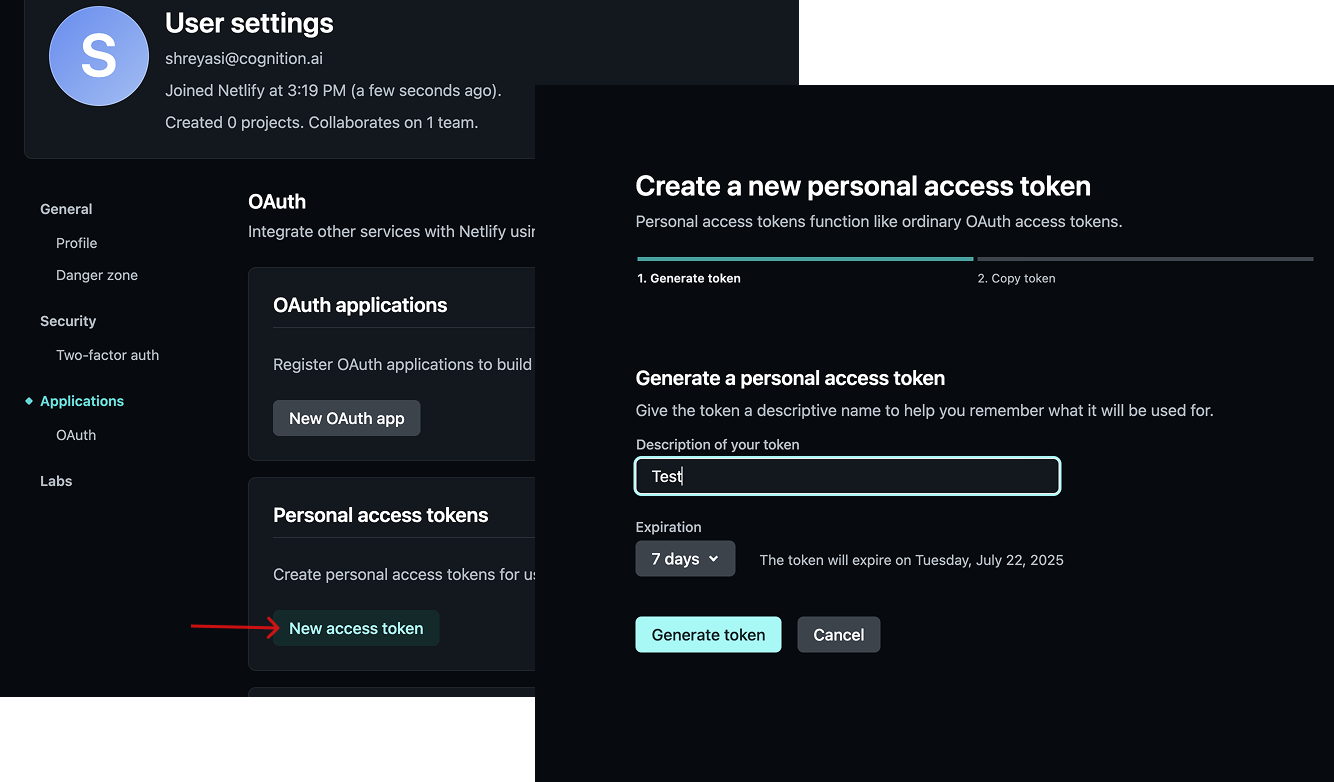

Netlify

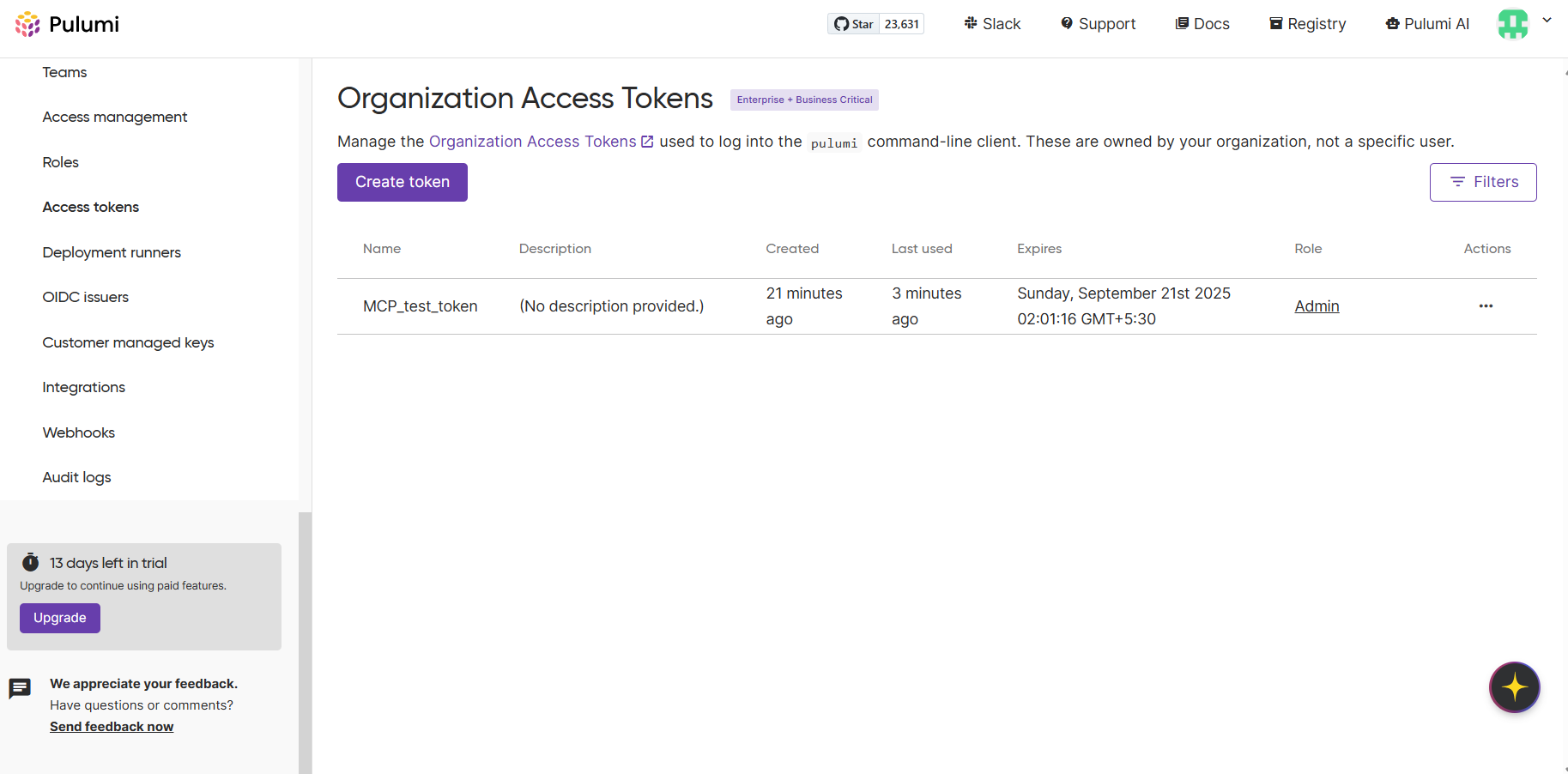

Pulumi

Parallel

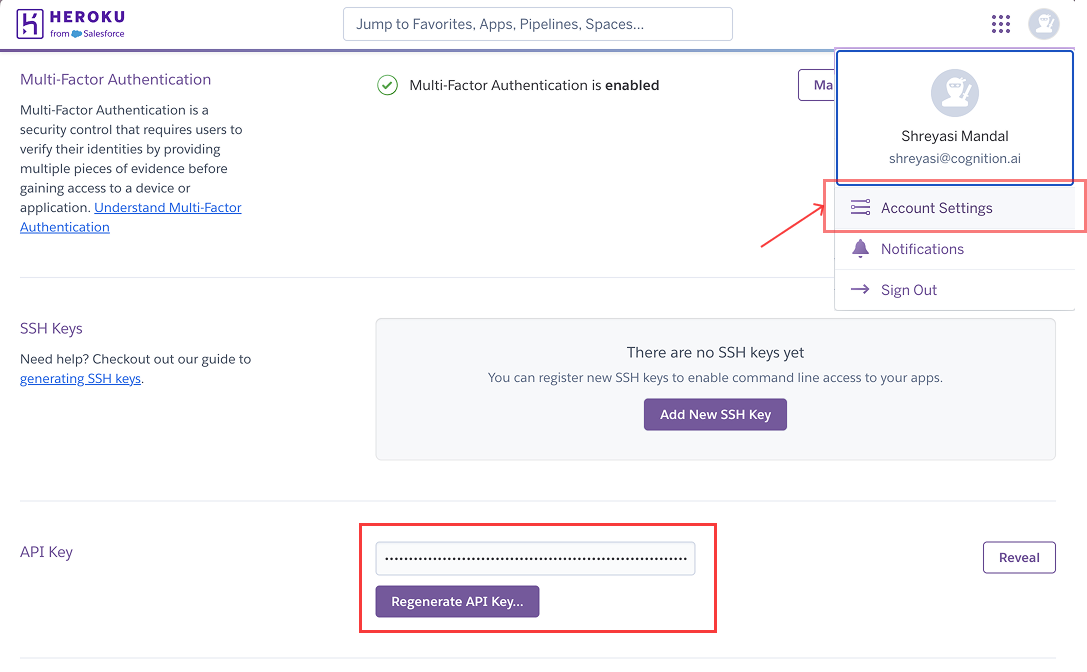

Heroku

CircleCI

CIRCLECI_TOKEN- Token API di CircleCI, che puoi creare su https://app.circleci.com/settings/user/tokens. Assicurati di copiare il token API subito dopo la creazione: non potrai più visualizzarlo in seguito!

CIRCLECI_BASE_URL[Opzionale] - Variabile opzionale, necessaria solo per i clienti on‑prem. Il valore predefinito è"https://circleci.com"

Cortex

- Accedi alla tua istanza di Cortex.

- Dal menu a sinistra, vai su Settings → My access tokens.

- Fai clic su Create new token.

- Inserisci un nome e una descrizione per il token.

- Fai clic su Create token e copia il token.

https://api.getcortexapp.com).

Documentazione

Square

Authorization nel formato Bearer <TOKEN>, dove <TOKEN> è il tuo token di accesso Square. Maggiori informazioni: https://developer.squareup.com/docs/build-basics/access-tokens

Documentazione

Hubspot

- Crea una private app in HubSpot:

- Vai su Settings > Integrations > Private Apps

- Fai clic su “Create private app”

- Assegna un nome alla tua app e imposta gli scope richiesti

- Fai clic su “Create app”

- Copia il token di accesso generato dalla scheda “Auth”

Redis

- Host Redis

- Porta Redis

- Nome utente Redis

- Password Redis

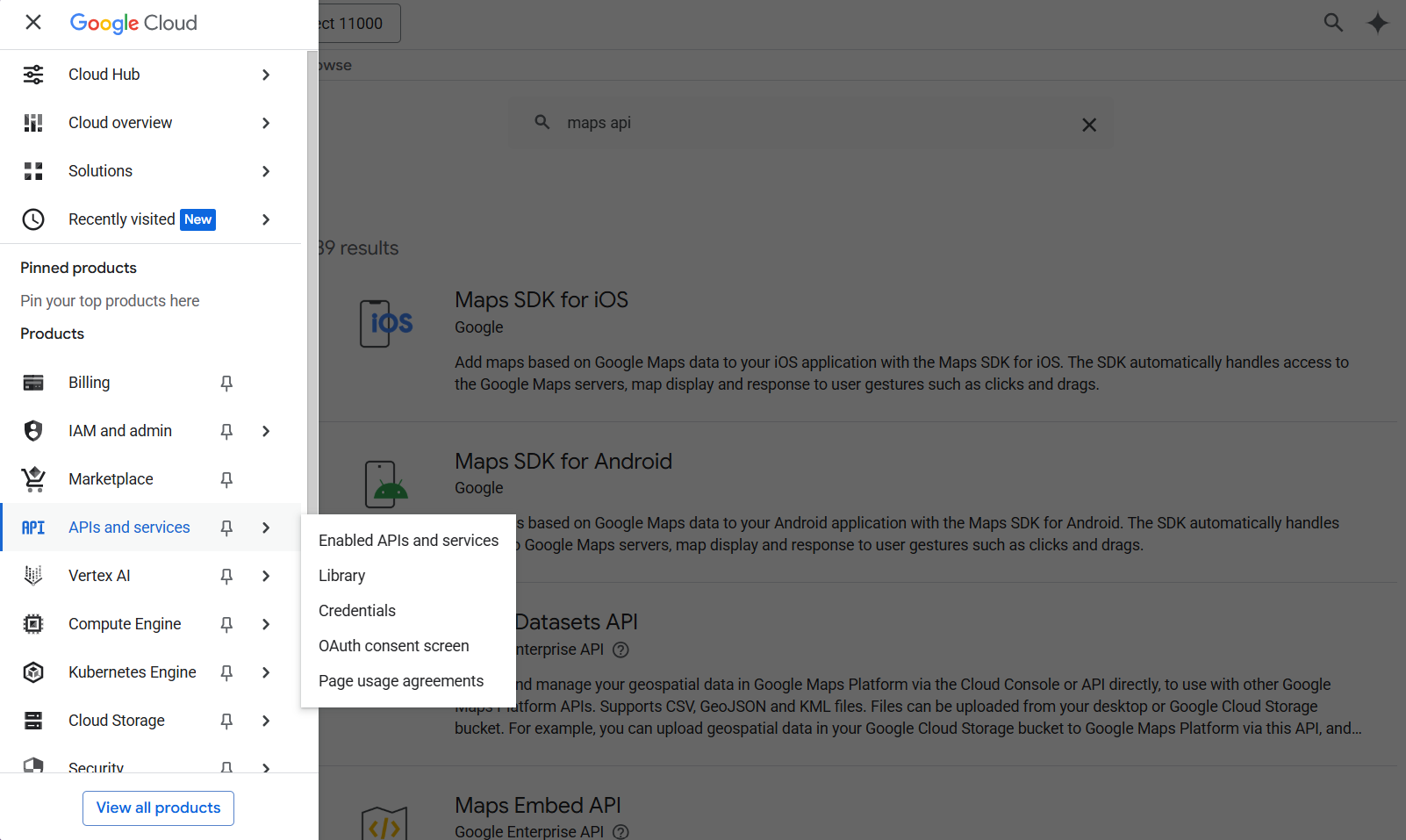

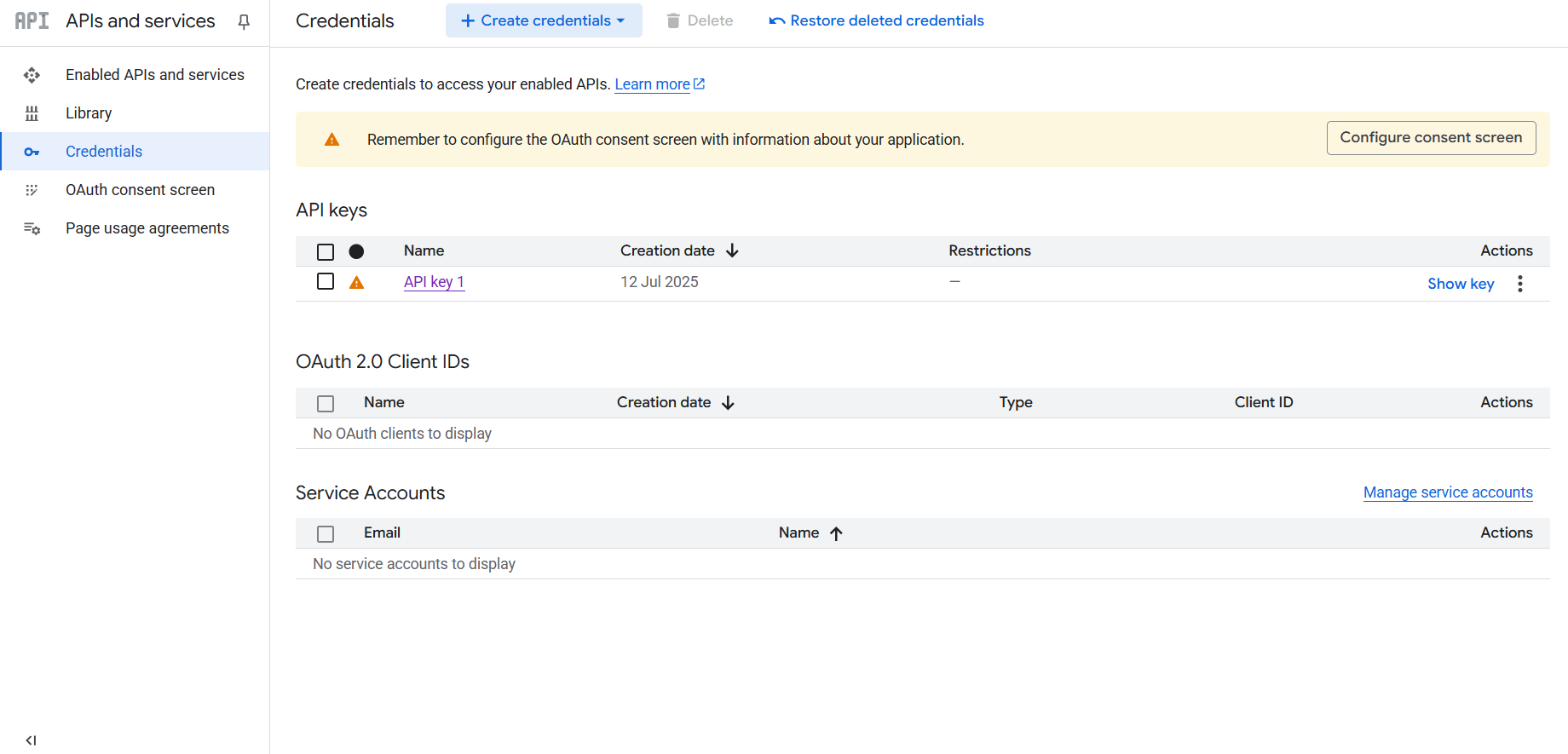

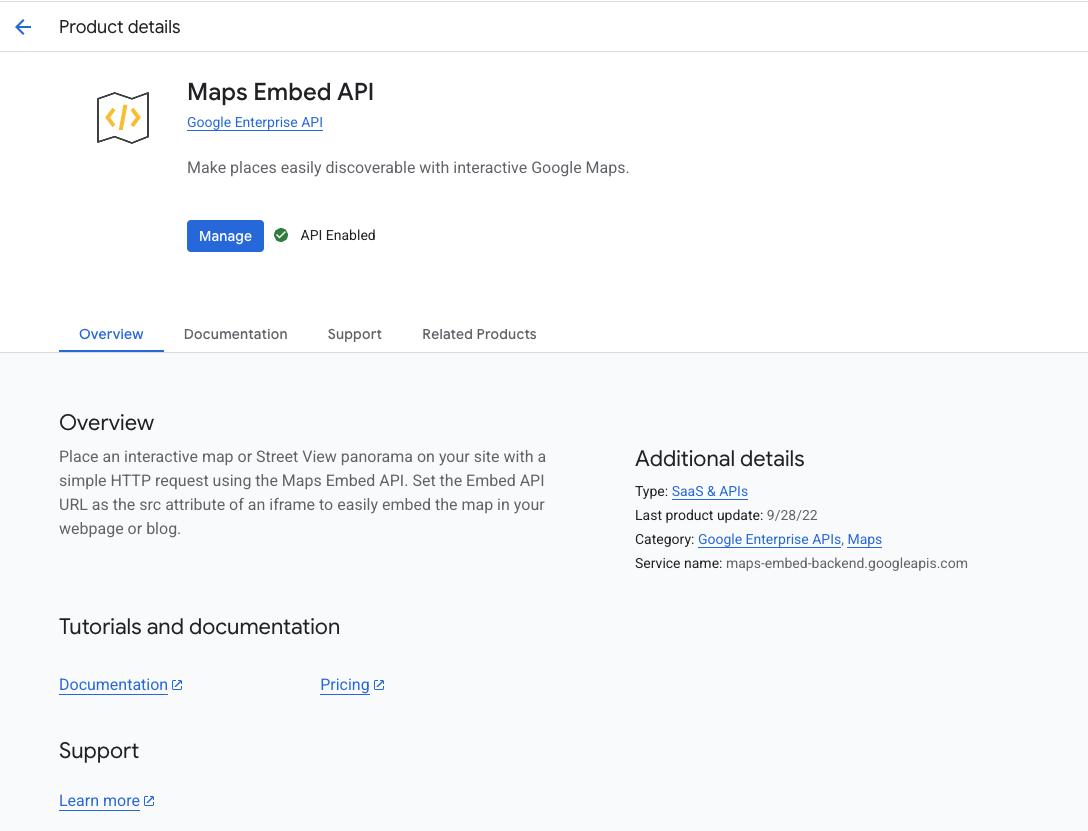

Google Maps

Playwright

Firecrawl

FIRECRAWL_API_KEY), che puoi creare e visualizzare su https://www.firecrawl.dev/app/api-keys.

Documentazione

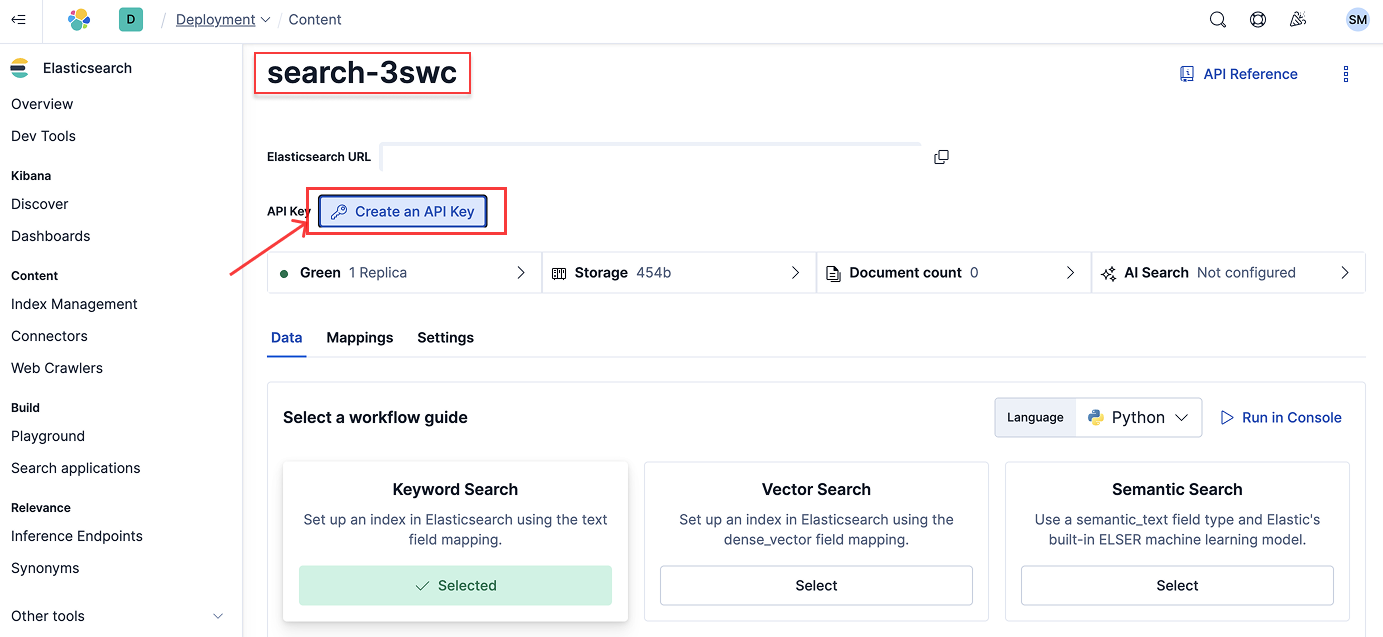

ElasticSearch

ES_URL- URL o endpoint di ElasticSearch, disponibile nella pagina /overview in Elasticsearch.ES_API_KEY- Chiave API di ElasticSearch, che può essere creata nella pagina/indices/index_details/<name>/datain Elasticsearch.

ES_SSL_SKIP_VERIFY è una variabile d’ambiente opzionale. Quando è impostata su true, salta la verifica del certificato SSL/TLS durante la connessione a Elasticsearch.

Documentazione

Postgres

Plaid

Replicate

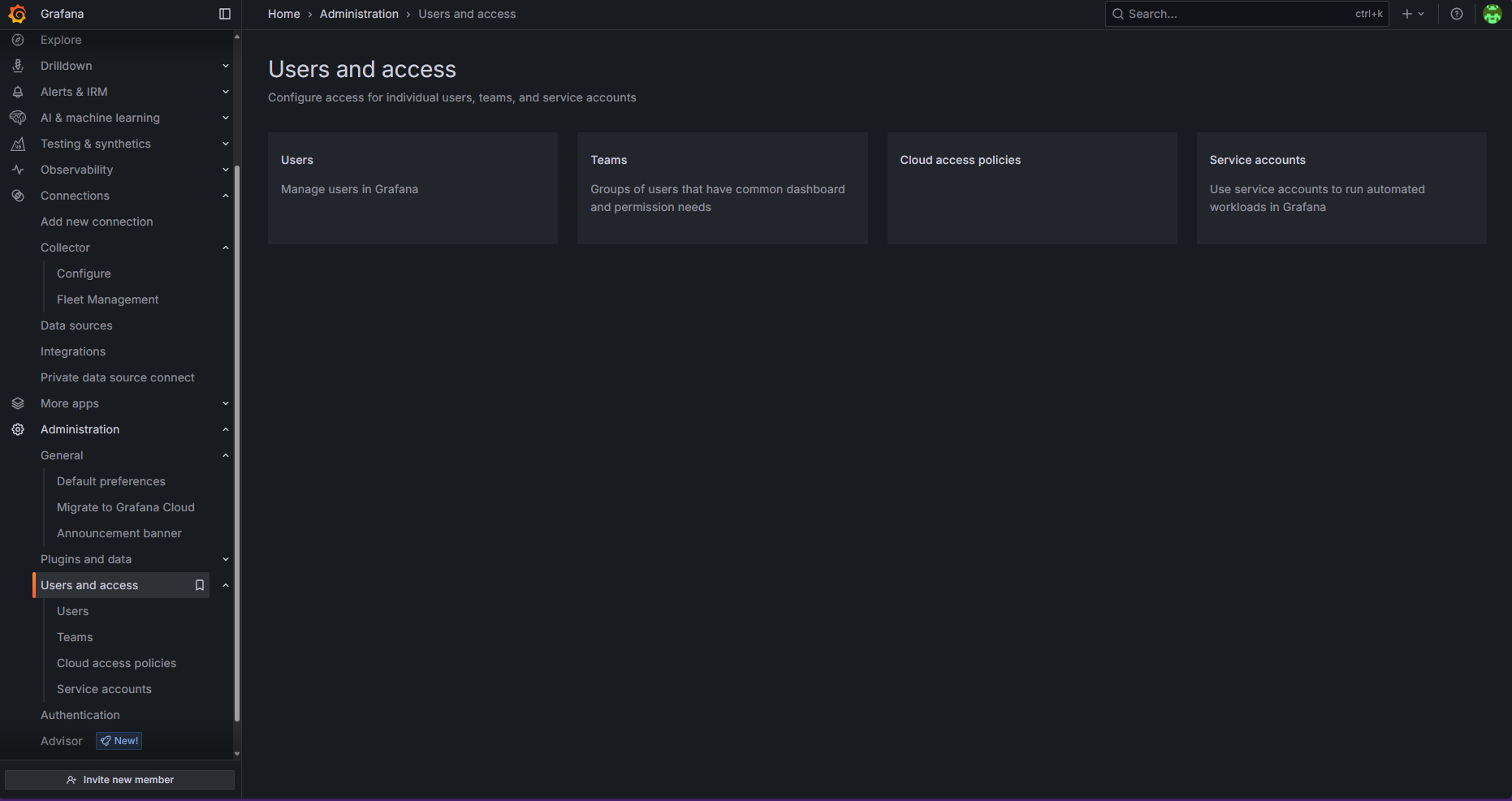

Grafana

- URL di Grafana

- Token dell’account di servizio di Grafana: per ottenere il token, nella barra laterale vai su Administration > Users and access > Service accounts > Add service account (se non ne hai già uno) > Add service account token

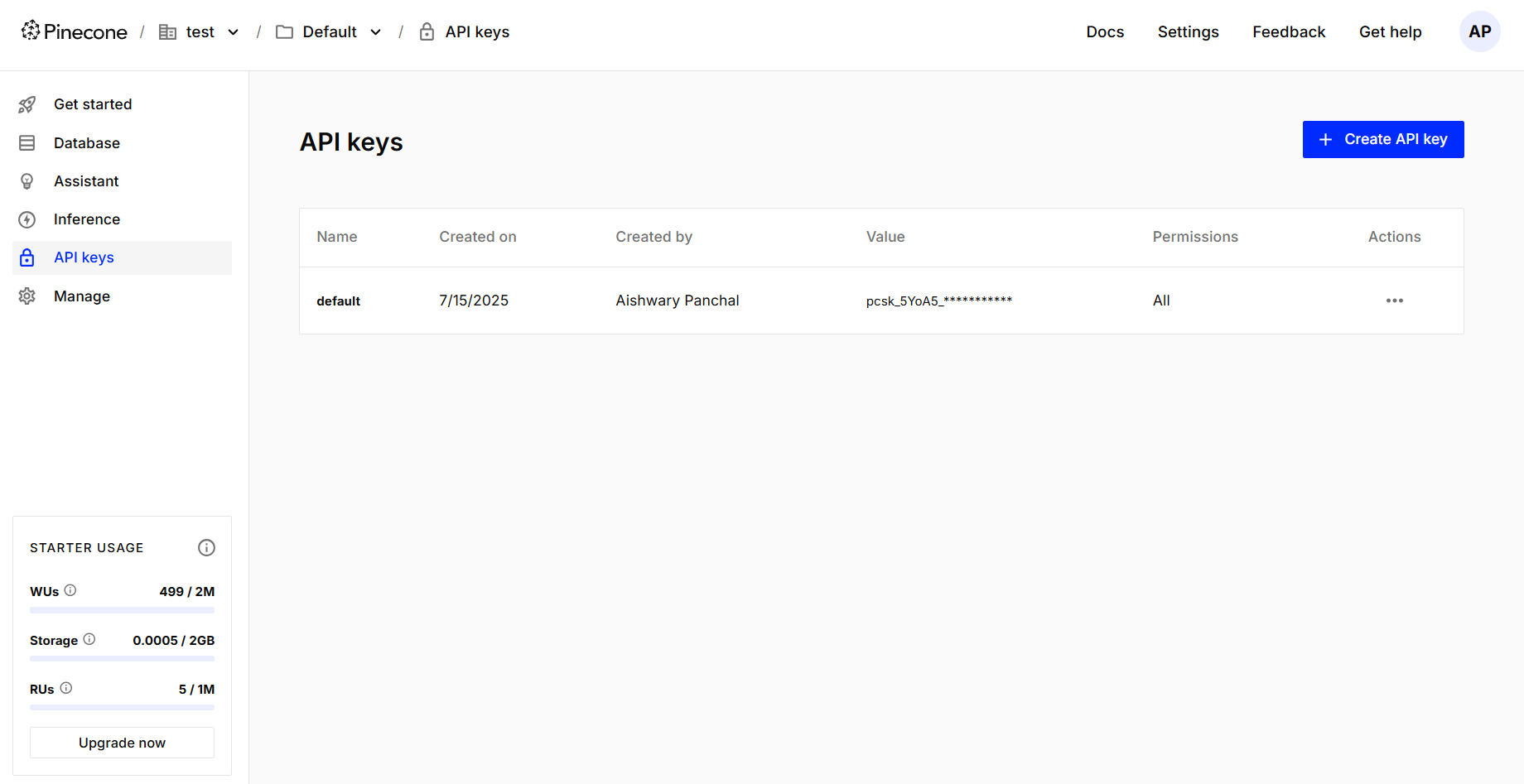

Pinecone

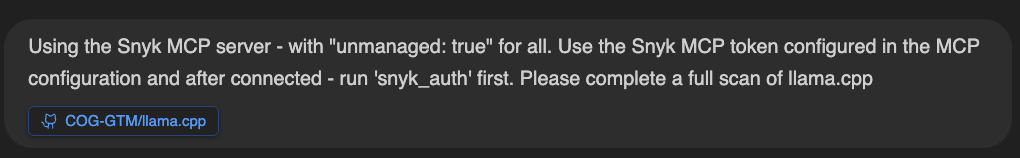

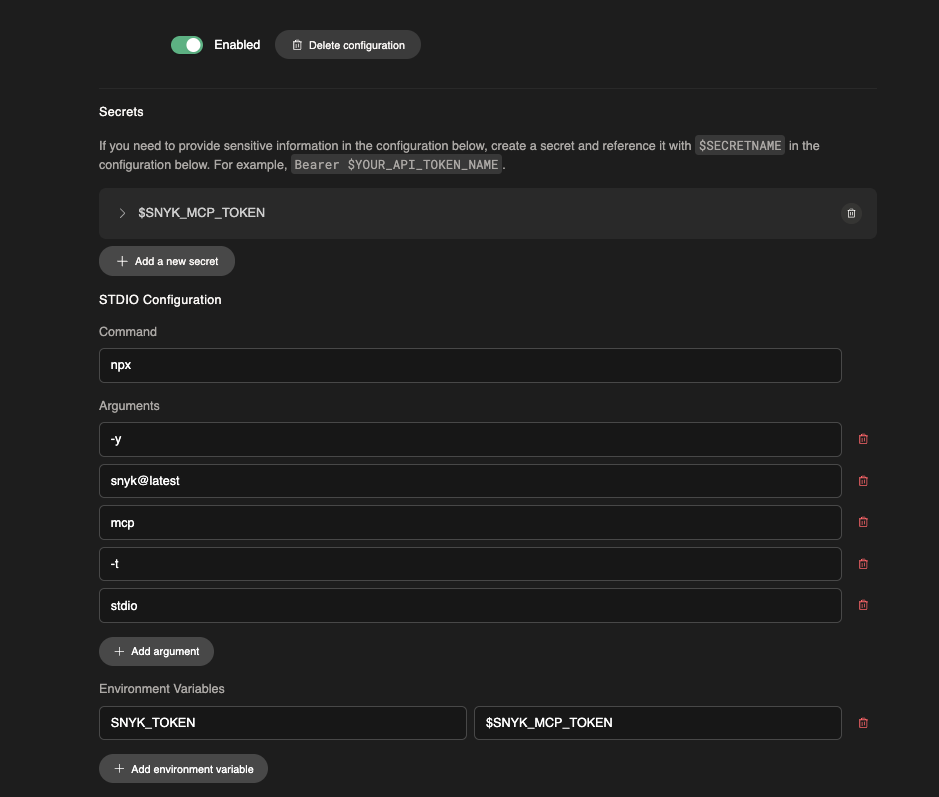

Snyk

- Per prima cosa, configura il server MCP. La documentazione è disponibile qui. Nota: assicurati di aggiungere una variabile d’ambiente alla fine (non elencata nella guida).

- Installa la Snyk CLI sulla macchina di Devin. La documentazione è disponibile qui.

Se la configurazione è corretta, l’elenco completo delle scansioni Snyk dovrebbe essere eseguito al primo tentativo. Tuttavia, a seconda del framework, alcune scansioni richiedono il passaggio di un flag “unmanaged: true” (ad es. C++). Al momento puoi impostarlo nella knowledge base o durante la tua sessione con Devin: ecco un esempio: