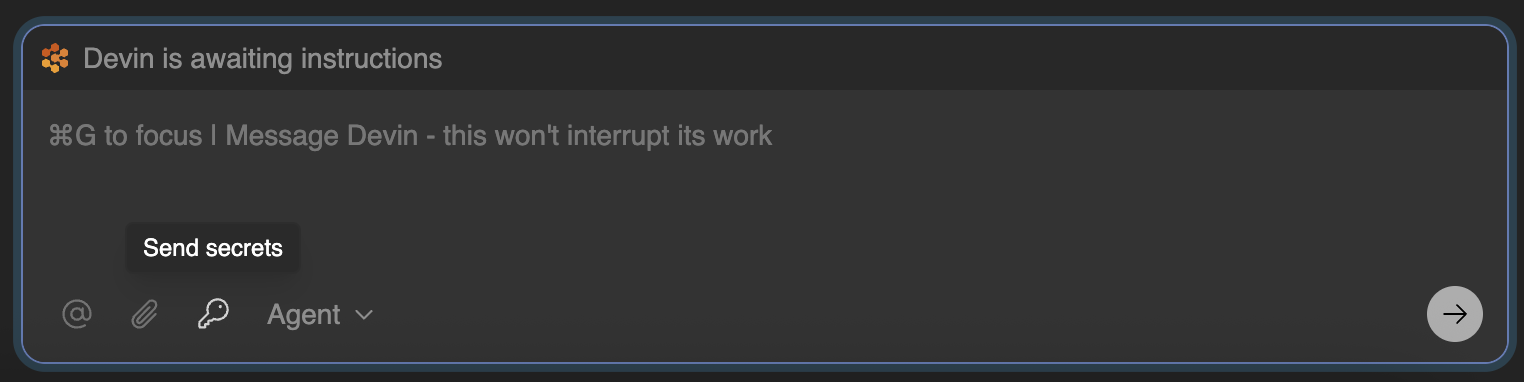

Fornire credenziali a Devin

- Questa API key deve essere usata solo nel nostro ambiente di produzione e mai in staging o dev.

- Usata per il nostro database AWS RDS in us-west-2

- Queste credenziali sono previste per essere deprecate dopo il Q3 2025

- Scade automaticamente ogni 30 giorni - contatta il team SecOps per la rotazione se dovesse iniziare a fallire

- Questa API key è associata all’account utente devin@company.com

Secret globali persistenti

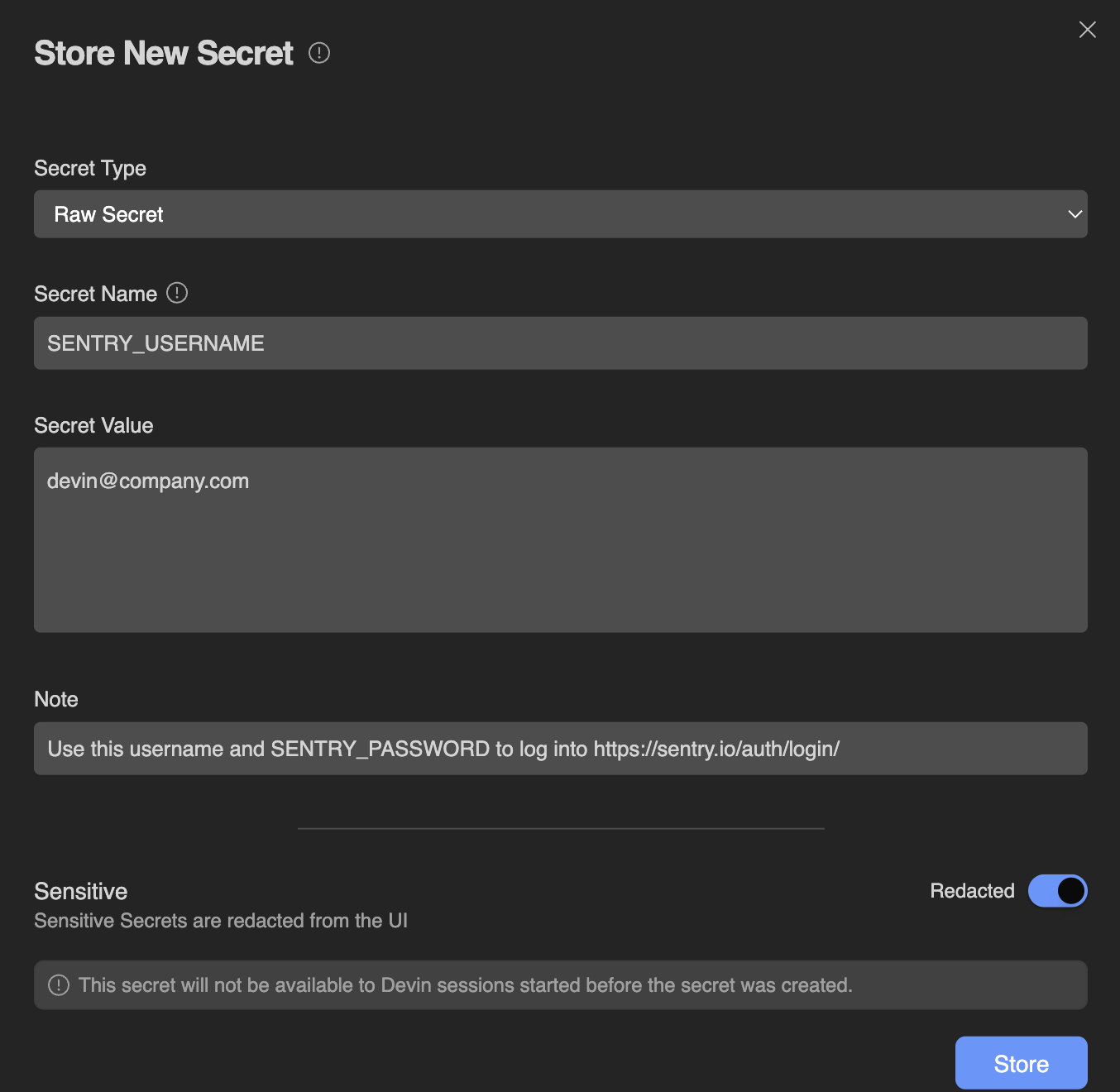

Raw Secret

Raw Secret

Questo tipo è il più adatto per la maggior parte dei secret generici con un singolo valore. Ogni Secret Name (noto anche come Secret Key) è associato a un singolo Secret Value. Esempi di secret archiviati qui potrebbero essere:

- API Keys

- SSH Keys

- Username o password

- Token

Site Cookies

Site Cookies

Time-Based One-Time Password (TOTP)

Time-Based One-Time Password (TOTP)

Le time-based one-time password vengono utilizzate per l’autenticazione a due fattori (2FA). Devin può archiviare secret TOTP che funzionano in modo simile a quelli in Google Authenticator o Authy. Per i dettagli su come aggiungere un secret TOTP, consulta Adding a New TOTP

Key-Value Secrets (Deprecated)

Key-Value Secrets (Deprecated)

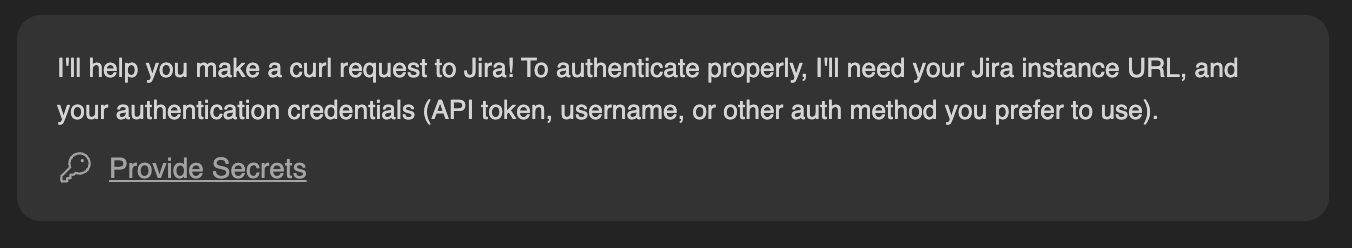

In passato Devin supportava la creazione di secret Key-Value che gestivano più chiavi per secret. Tuttavia, questa funzionalità non è più disponibile.Invece di creare secret key-value, consigliamo di creare semplicemente più Raw Secret per ciascun campo distinto. Ad esempio, invece di creare un secret key-value per JIRA_LOGIN, puoi creare due Raw Secret: JIRA_USERNAME e JIRA_PASSWORD.

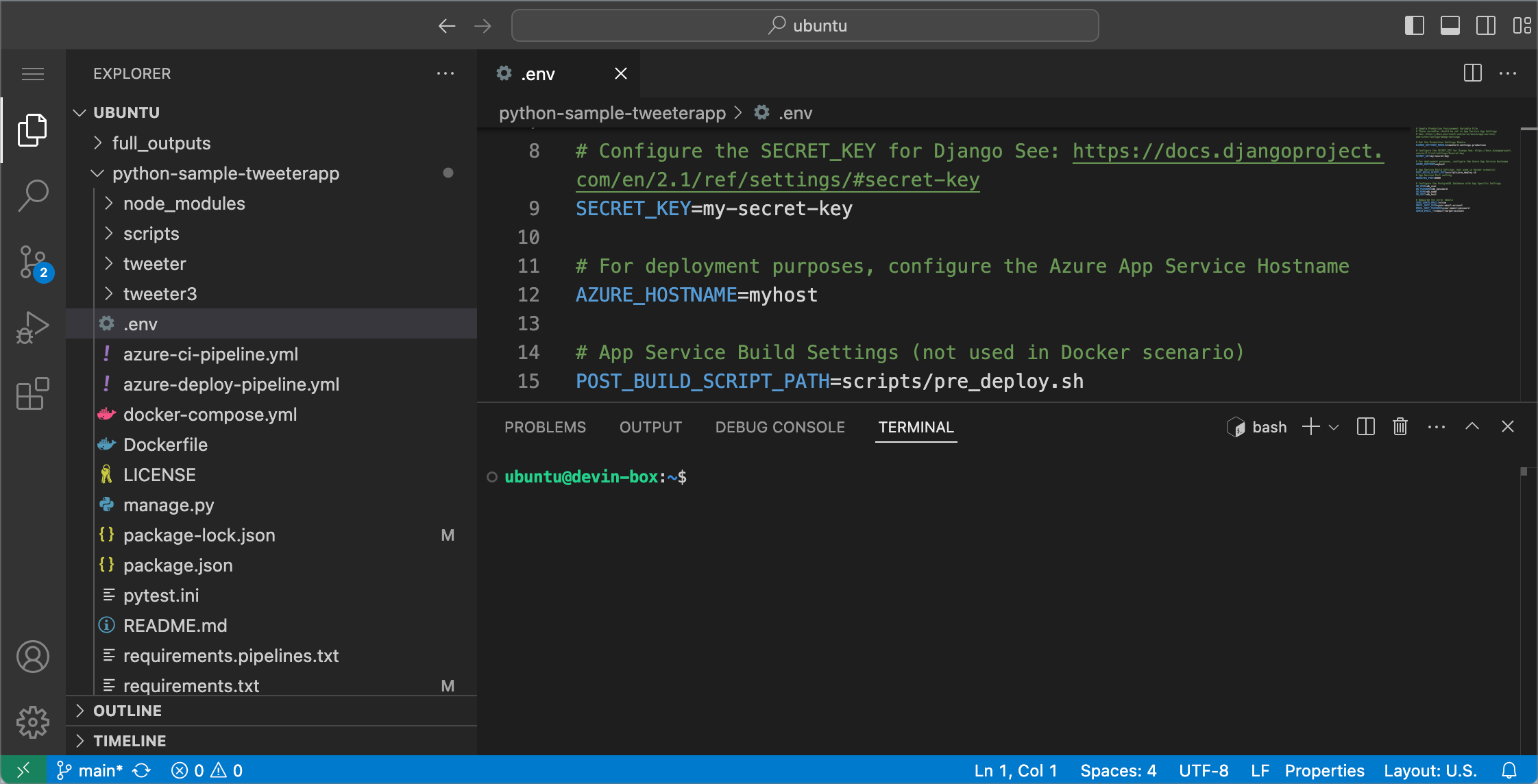

Secret specifici del repo

Segreti specifici della sessione

Working With Secrets

- Rimuove i caratteri non validi sostituendo qualsiasi cosa che non sia una lettera, una cifra o un underscore con un underscore. Ad esempio, il secret chiamato Abc%123 diventerebbe la variabile ENV Abc_123.

- Se il nome del tuo secret non inizia con una lettera, Devin aggiunge un underscore all’inizio del nome. Ad esempio, il secret 123MYVAR diventerebbe la variabile ENV _123MYVAR.

- Se hai due secret con lo stesso nome, Devin aggiungerà un contatore alla fine. Ad esempio, se hai due secret chiamati MY_SECRET, otterrai due variabili ENV chiamate MY_SECRET e MY_SECRET_2, e così via.

- Accedi normalmente all’account che desideri condividere con Devin. Questo genererà uno o più cookie.

- Per ottenere i cookie dall’archivio del browser, scarica l’estensione del browser Share your cookies e segui i passaggi indicati in tale estensione per estrarre i tuoi cookie. Potresti voler verificare che, importando il cookie in un altro profilo Chrome, l’autenticazione al sito vada a buon fine.

- Aggiungi il cookie esportato a Devin tramite la pagina Secrets.

- Quando utilizza il cookie per un sito, Devin dovrebbe rilevare che l’accesso è già stato effettuato quando vi accede. Chiedi a Devin di fare una prova!

Se non stai usando Chrome o devi codificare manualmente i cookie, tieni presente che Devin si aspetta i cookie sotto forma di stringa codificata in base64 contenente oggetti JSON delimitati da

; nel formato standard dei cookie di Chromium.Password monouso

- Accedi all’account Devin per il servizio che richiede la 2FA.

- Vai alle impostazioni di sicurezza dell’account e cerca un’opzione per rigenerare o visualizzare il codice QR. Potrebbe chiamarsi “Set up” o “Replace Authenticator”.

- Se l’applicazione lo consente, seleziona l’opzione per visualizzare il codice QR.

- Una volta che il codice QR viene mostrato sullo schermo, acquisisci uno screenshot.

- Vai a Devin’s Secrets, fai clic sul pulsante “Add Secret” e cambia il tipo di Secret in “One-time Password”. Inserisci un nome descrittivo. Fai clic sulla piccola icona del codice QR nell’angolo in alto a destra del campo “Value” e carica lo screenshot del tuo codice QR.

Suggerimenti per i codici TOTP

- Alcune applicazioni potrebbero non consentirti di visualizzare il codice QR esistente dopo aver abilitato l’autenticazione a due fattori (2FA). In questi casi, rigenerare il codice QR è l’unica opzione.

- Salva sempre eventuali nuovi codici di backup forniti durante la procedura in un luogo sicuro.