Visão geral

Central de Confiança

Para obter mais informações e documentação de segurança, visite nossa Central de Confiança.

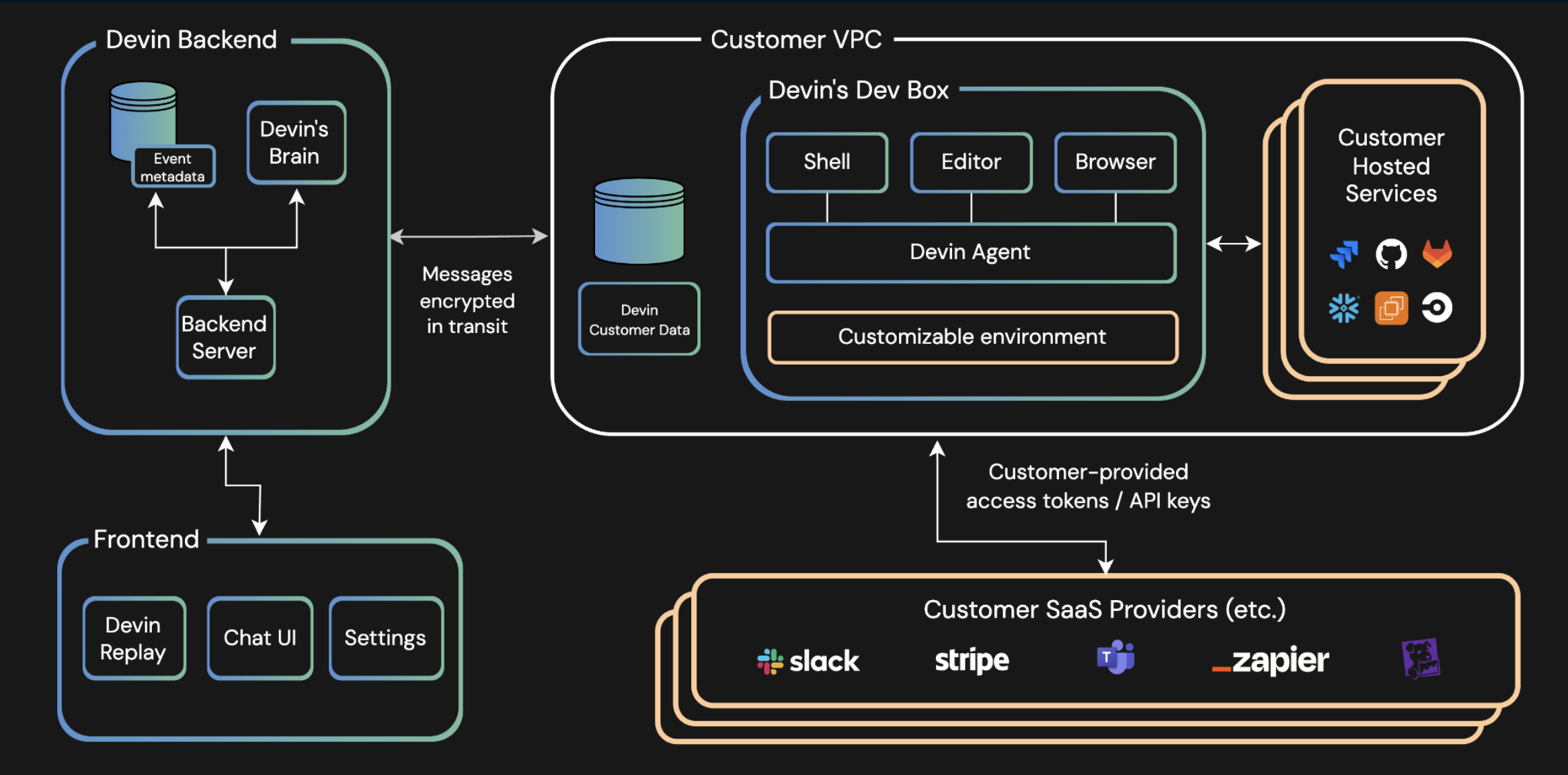

Arquitetura principal

DevBox do Devin

Cérebro do Devin

Especificações de implantação

Requisitos de infraestrutura

Requisitos de tipo de instância:

- AWS: i3 bare metal EC2

- Azure: instâncias Lasv3 com Security Type padrão

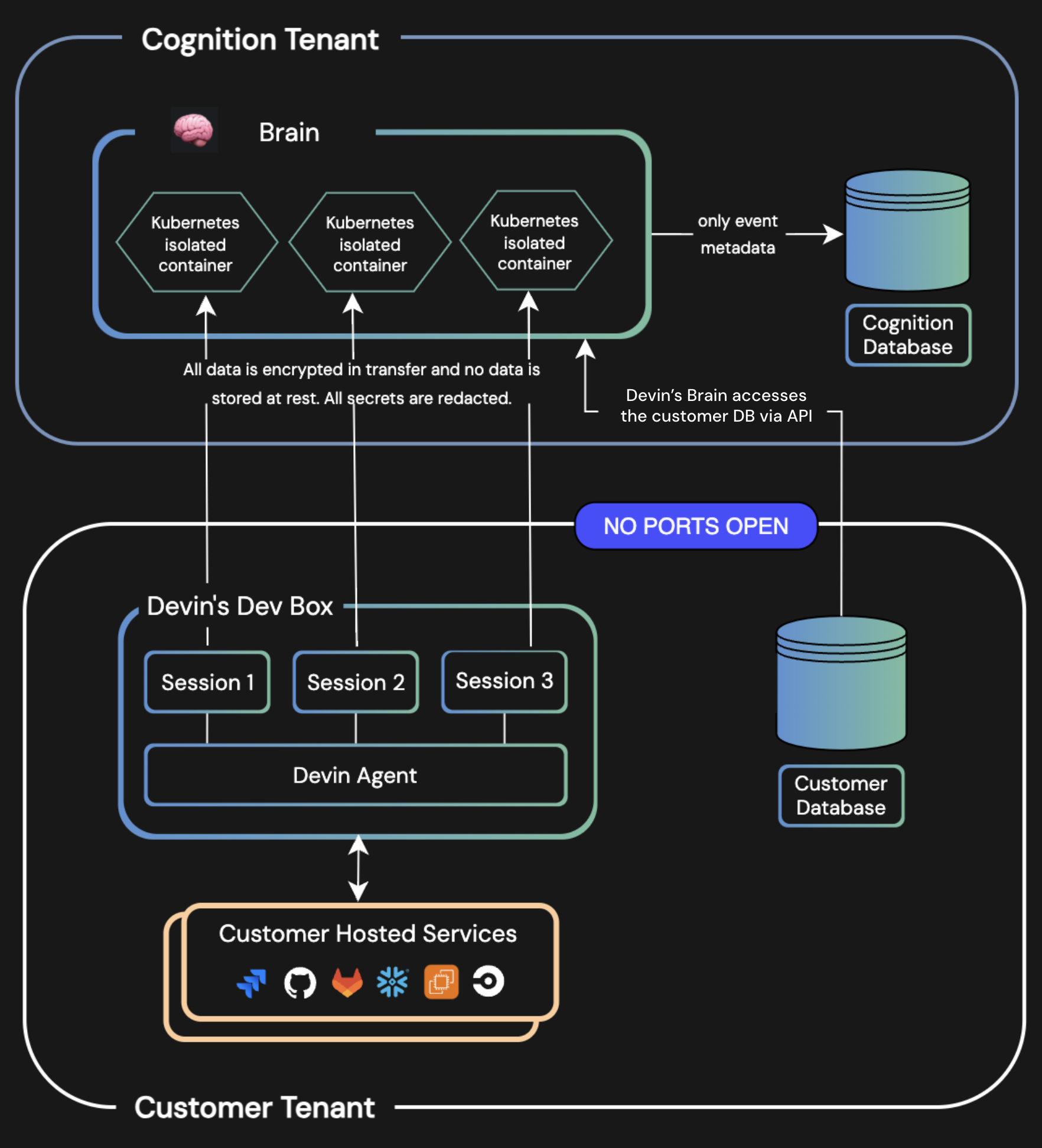

Arquitetura

- O tenant da Cognition é hospedado no Azure

- Portas: HTTPS/443 (somente tráfego de saída a partir da VPC do cliente é necessário)

- Na inicialização do DevBox, um websocket é estabelecido e se conecta a um container isolado no tenant do Devin

- Todas as comunicações subsequentes acontecem por essa conexão

- Essa arquitetura oferece isolamento de sessão de backend por padrão

Gerenciamento de Dados

Banco de Dados da Cognition

- Armazena somente metadados

- Contém dados de referências de hash (IDs de sessão, IDs de evento, etc.)

Bancos de dados de clientes

-

Banco de dados principal de clientes:

- Conecta-se diretamente ao cérebro do Devin

- Armazena logs de sessão criptografados e dados do Devin relacionados ao cliente

-

Banco de dados secundário de clientes:

- Conecta-se à instância in-VPC

- Armazena snapshots de VM, permitindo que sessões sejam iniciadas a partir de um snapshot

Todos os dados de clientes são criptografados com uma chave KMS personalizada. Todas as operações de leitura/gravação no banco de dados são realizadas por meio de APIs nativas.

Segredos

Antes de serem enviados para o front-end, os segredos são ocultados e exibidos como

[REDACTED SECRET].Segurança

Criptografia

- Criptografia AES-256 em repouso

- Criptografia TLS 1.3+ em trânsito

Isolamento

- Container do Devin Brain isolado por sessão

- AWS WAF para as APIs públicas de front-end

Componentes do DevBox

- Principais utilitários: git, python, java, docker e outros

-

Componentes personalizados:

- Servidor VSCode

- Servidor VNC para controle interativo do navegador

- Scripts utilitários proprietários

.pynecessários para a funcionalidade do Devin

Limitações

Restrições Técnicas

- Limites de sessões simultâneas com base na capacidade da instância bare metal

- A capacidade pode ser escalada horizontalmente ao provisionar mais instâncias base

- Essas instâncias podem ser temporariamente desligadas em períodos de menor uso

- O cliente é responsável pelos custos de infraestrutura em nuvem

Restrições de Implantação

Configuração de DNS

A configuração de DNS da instância do Devin requer ajustes adequados para resolver registros em zonas hospedadas privadas. Se você encontrar problemas de resolução de DNS com registros privados, siga as etapas abaixo.Para permitir que as instâncias do Devin resolvam registros em zonas hospedadas privadas:- Atualize a configuração de DNS para usar o resolvedor de DNS da VPC (endereço .2) em vez de resolvedores públicos. Para isso, execute o seguinte comando:

- Edite o arquivo de configuração do systemd-resolved:

- Substitua a entrada de DNS pelo endereço .2 da VPC.

- Reinicie o serviço systemd-resolved para aplicar as alterações: