Panoramica

Trust Center

Per ulteriori informazioni e documentazione sulla sicurezza, visita il nostro Trust Center.

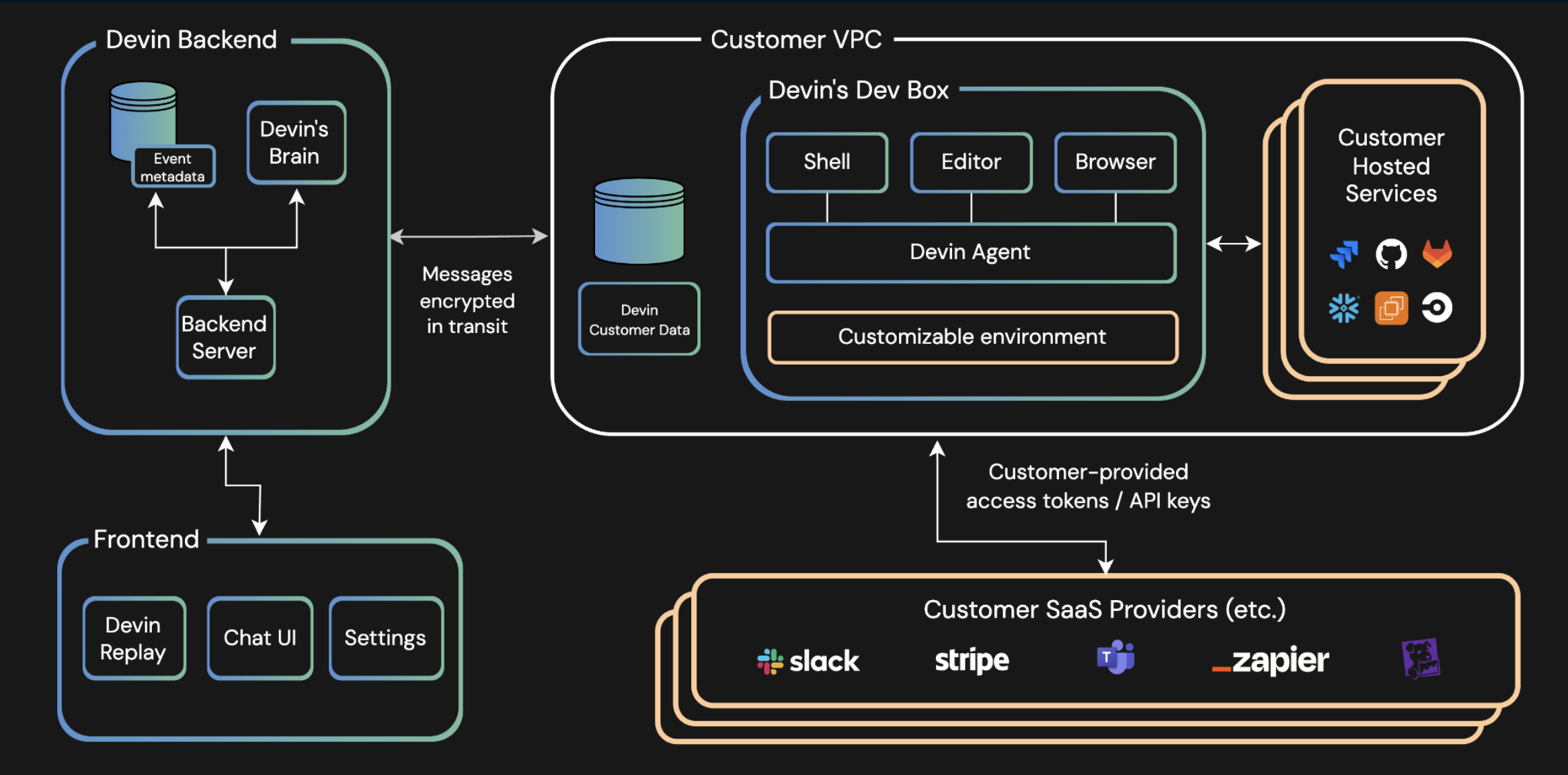

Architettura di base

DevBox di Devin

Il cervello di Devin

Specifiche di distribuzione

Requisiti di infrastruttura

Requisiti del tipo di istanza:

- AWS: i3 bare metal EC2

- Azure: istanze Lasv3 con Security Type standard

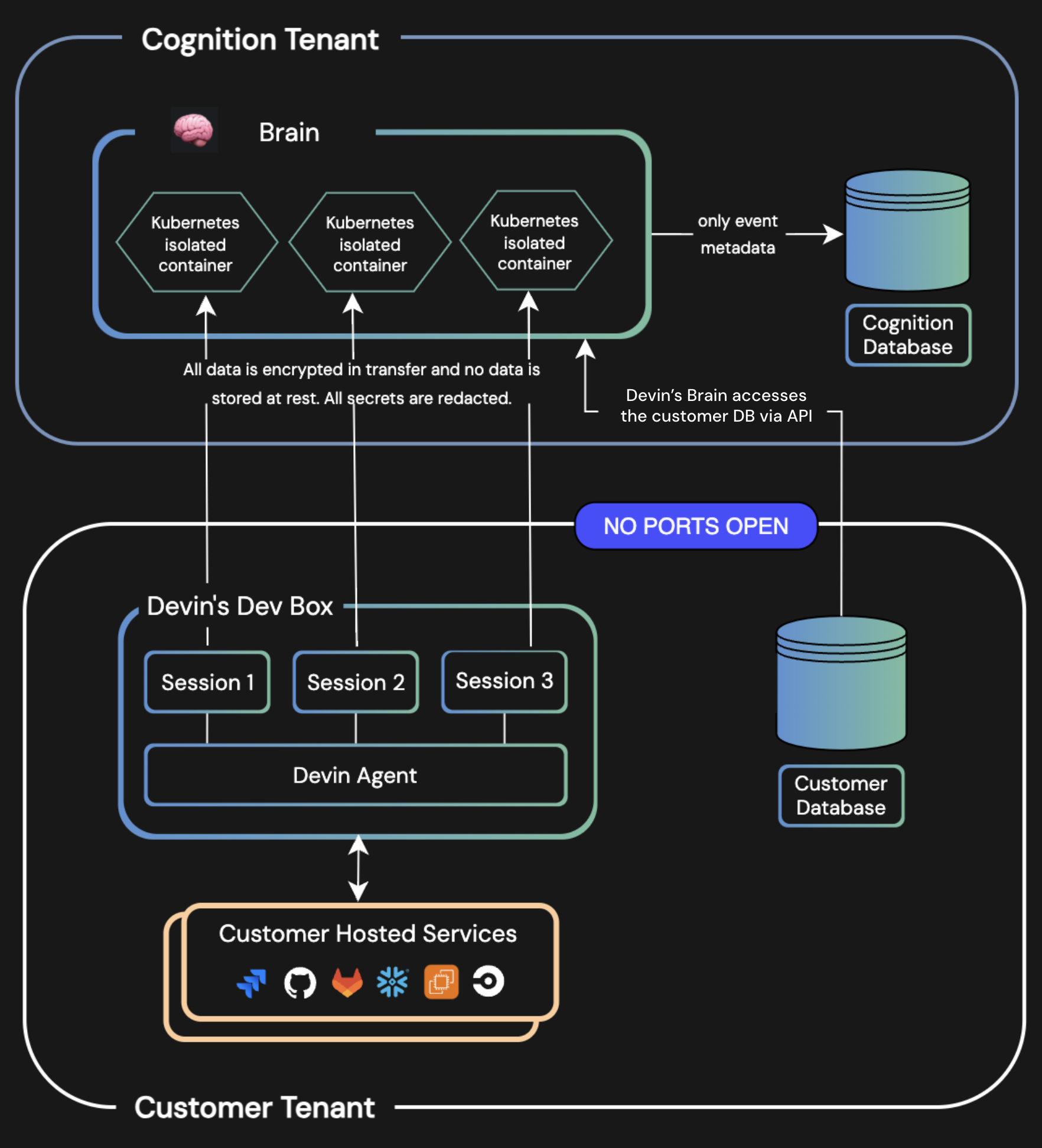

Architettura

- Il tenant Cognition è ospitato su Azure

- Porte: HTTPS/443 (è richiesto solo il traffico in uscita dalla VPC del cliente)

- All’avvio di DevBox, si apre un websocket che si connette a un container isolato nel tenant Devin

- Tutti gli scambi successivi avvengono tramite questa connessione

- Questa architettura supporta l’isolamento delle sessioni di backend per impostazione predefinita

Gestione dei dati

Database di Cognition

- Archivia solo metadati

- Contiene dati di riferimento basati su hash (ID di sessione, ID di evento, ecc.)

Database dei clienti

-

Database clienti primario:

- Si interfaccia direttamente con il brain di Devin

- Archivia i log di sessione crittografati e i dati di Devin relativi ai clienti

-

Database clienti secondario:

- Si collega all’istanza in-VPC

- Archivia gli snapshot delle VM, consentendo di avviare le sessioni da uno snapshot

Tutti i dati dei clienti sono crittografati con una chiave KMS dedicata. Tutte le operazioni di lettura/scrittura sul database vengono eseguite tramite API native.

Segreti

Prima di essere inviati al frontend, i segreti vengono mascherati e visualizzati come

[REDACTED SECRET].Sicurezza

Crittografia

- Crittografia AES 256 dei dati a riposo

- Crittografia TLS 1.3+ dei dati in transito

Isolamento

- Container Devin Brain isolato per ogni sessione

- AWS WAF per le API frontend pubbliche

Componenti DevBox

- Componenti principali: git, python, java, docker e altro

-

Componenti personalizzati:

- Server VS Code

- Server VNC per il controllo interattivo del browser

- Script di utilità proprietari

.pynecessari per il funzionamento di Devin

Limiti

Vincoli tecnici

- Limiti sul numero di sessioni concorrenti in base alla capacità delle istanze bare metal

- La capacità può essere scalata orizzontalmente effettuando il provisioning di ulteriori istanze

- Queste istanze possono essere temporaneamente spente durante periodi di utilizzo ridotto

- Il cliente è responsabile dei costi dell’infrastruttura cloud

Restrizioni di distribuzione

Configurazione DNS

La configurazione DNS dell’istanza Devin richiede una configurazione corretta per poter risolvere i record nelle private hosted zones. Se riscontri problemi di risoluzione DNS con record privati, segui i passaggi seguenti.Per abilitare le istanze di Devin a risolvere i record nelle private hosted zones:- Aggiorna la configurazione DNS per usare il resolver DNS della VPC (indirizzo .2) invece dei resolver pubblici. Per ottenerlo, esegui il comando seguente:

- Modifica il file di configurazione di systemd resolved:

- Sostituisci la voce DNS con l’indirizzo .2 della VPC.

- Riavvia il servizio systemd-resolved per applicare le modifiche: