Descripción general

Trust Center

Para obtener información adicional y documentación de seguridad, visita nuestro Trust Center.

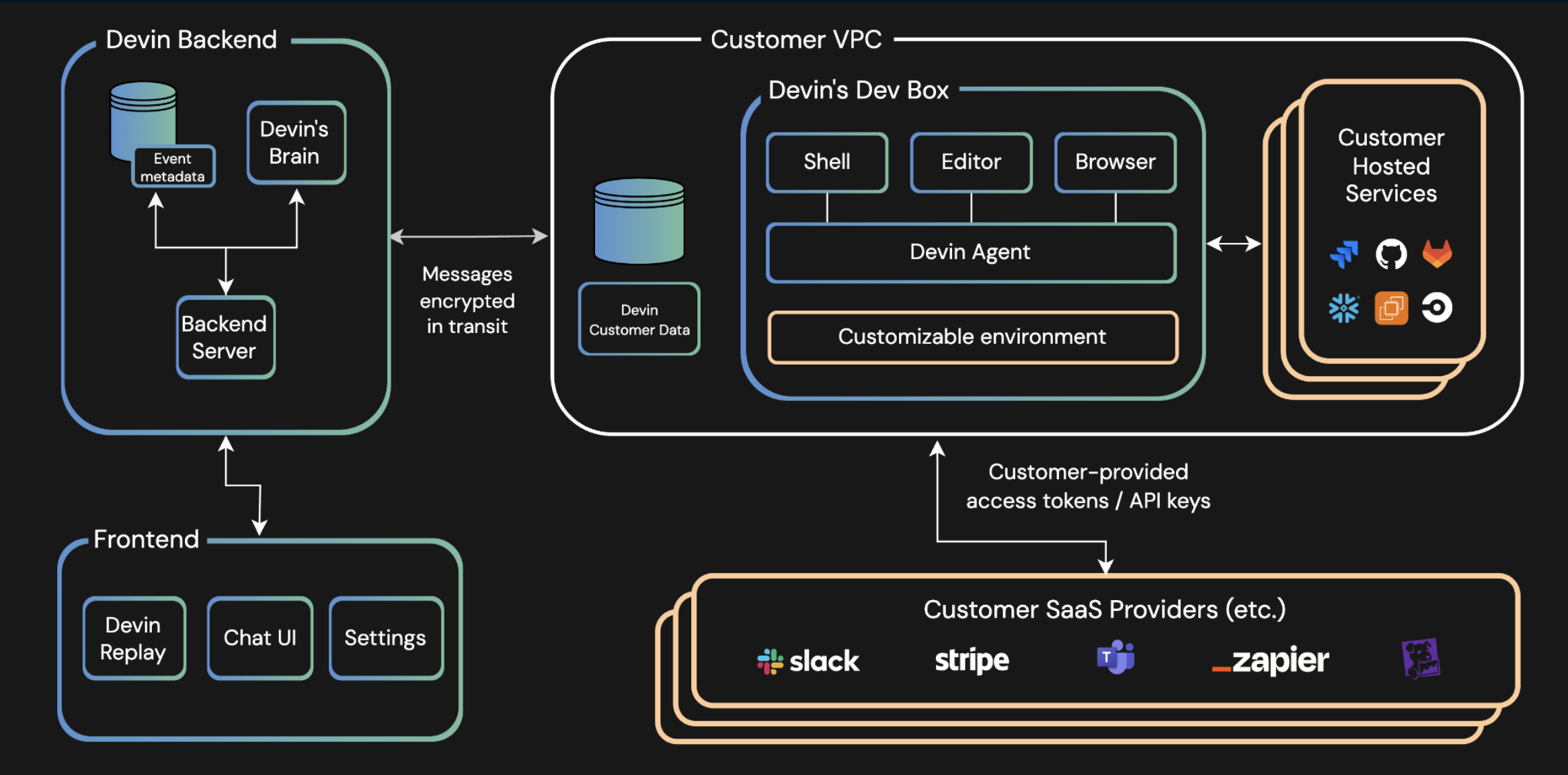

Arquitectura central

DevBox de Devin

Cerebro de Devin

Especificaciones de despliegue

Requisitos de infraestructura

Requisitos de tipo de instancia:

- AWS: i3 bare metal EC2

- Azure: instancias Lasv3 con tipo de seguridad estándar (Security Type Standard)

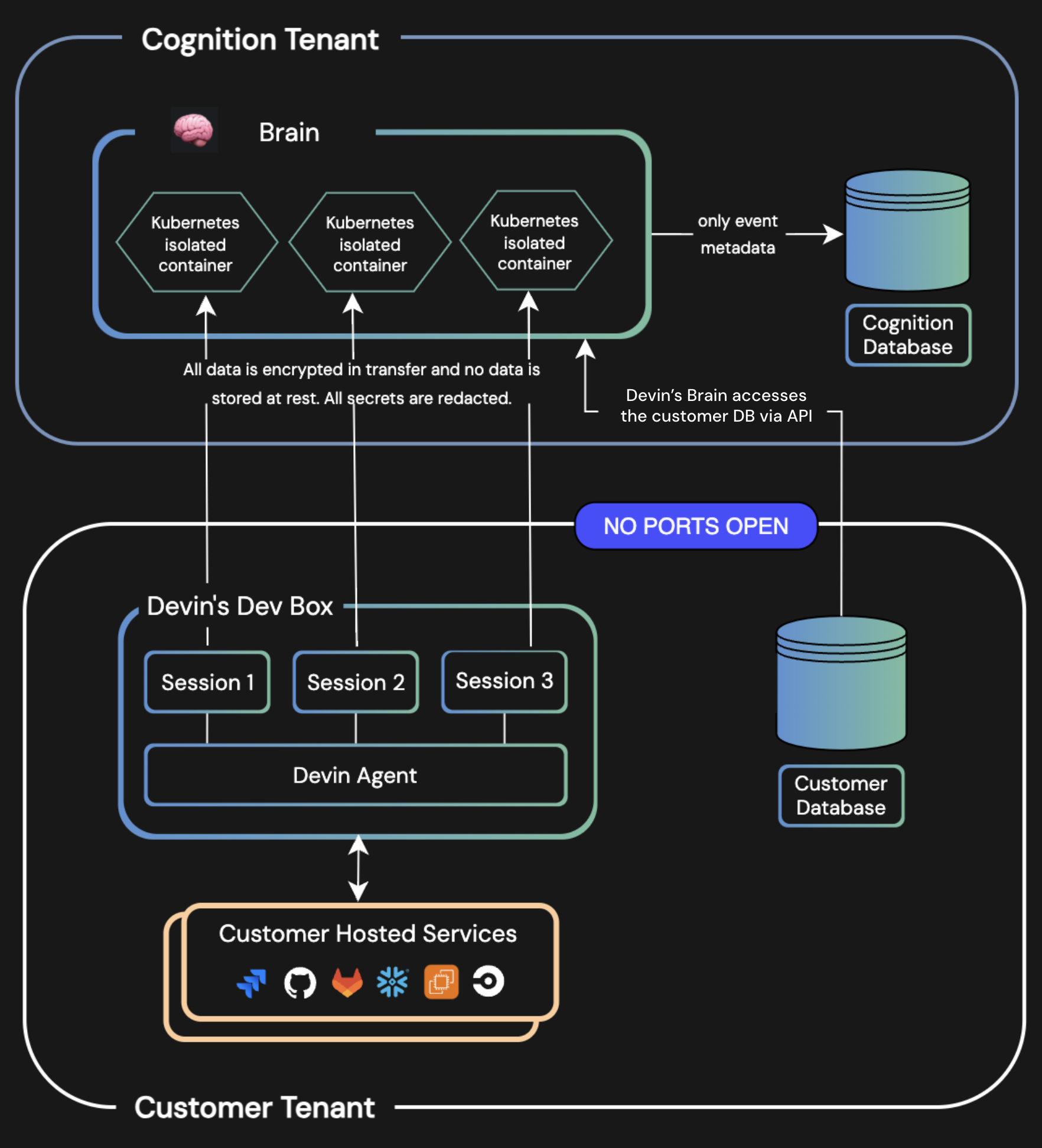

Arquitectura

- El tenant de Cognition se aloja en Azure

- Puertos: HTTPS/443 (solo se requiere tráfico saliente desde la VPC del cliente)

- Al iniciar DevBox, se abre un websocket que se conecta a un contenedor aislado en el tenant de Devin

- Todas las comunicaciones posteriores ocurren a través de esta conexión

- Esta arquitectura admite el aislamiento de sesión del backend de forma predeterminada

Gestión de datos

Base de datos de Cognition

- Solo almacena metadatos

- Contiene datos de referencia hash (ID de sesión, ID de evento, etc.)

Bases de datos de clientes

-

Base de datos de clientes principal:

- Se conecta directamente con el núcleo de Devin

- Almacena registros de sesión cifrados y datos de Devin específicos del cliente

-

Base de datos de clientes secundaria:

- Se conecta a la instancia dentro del VPC

- Almacena instantáneas de máquinas virtuales (VM), lo que permite iniciar sesiones desde una instantánea

Todos los datos de los clientes se cifran con una clave KMS dedicada. Todas las operaciones de lectura/escritura de bases de datos se realizan a través de APIs nativas.

Secretos

Antes de enviarse al frontend, los secretos se ocultan y se muestran como

[REDACTED SECRET].Seguridad

Cifrado

- Cifrado AES-256 en reposo

- Cifrado TLS 1.3+ en tránsito

Aislamiento

- Contenedor aislado de Devin Brain por sesión

- AWS WAF para las API públicas del frontend

Componentes de DevBox

- Utilidades principales: git, python, java, docker y más

-

Componentes personalizados:

- Servidor de VSCode

- Servidor VNC para control interactivo del navegador

- Scripts propietarios de utilidad

.pynecesarios para la funcionalidad de Devin

Limitaciones

Restricciones técnicas

- Límites de sesiones concurrentes basados en la capacidad de las instancias bare metal

- La capacidad se puede escalar horizontalmente aprovisionando más instancias base

- Estas instancias pueden desactivarse temporalmente durante períodos de menor uso

- El cliente es responsable de los costes de la infraestructura en la nube

Restricciones de despliegue

Configuración de DNS

La configuración de DNS de la instancia de Devin requiere una configuración adecuada para resolver registros en zonas alojadas privadas. Si encuentras problemas de resolución de DNS con registros privados, sigue los pasos a continuación.Para habilitar que las instancias de Devin resuelvan registros en zonas alojadas privadas:- Actualiza la configuración de DNS para usar el resolver DNS de la VPC (dirección .2) en lugar de resolvers públicos. Para obtener esto, ejecuta lo siguiente:

- Edita el archivo de configuración de systemd-resolved:

- Reemplaza la entrada DNS con la dirección .2 de la VPC.

- Reinicia el servicio systemd-resolved para aplicar los cambios: