Guide de déploiement de Devin dans un VPC Azure

- Configuration simplifiée (Terraform)

- Configuration avancée (manuelle)

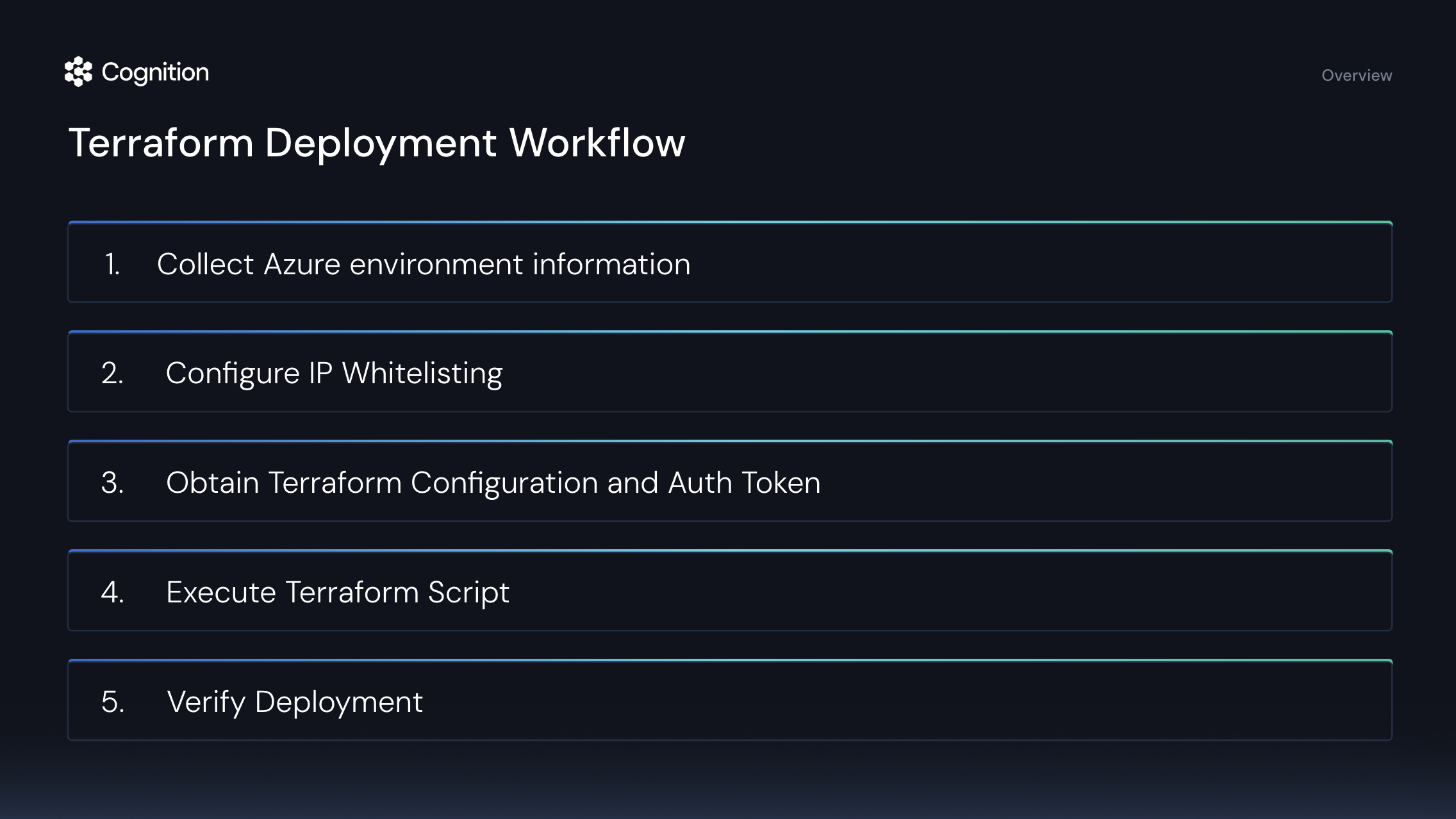

Déploiement avec Terraform (recommandé)

Le déploiement avec Terraform est notre approche recommandée pour configurer Devin dans votre VPC Azure. Cette méthode automatisée garantit un approvisionnement d’infrastructure cohérent et reproductible avec une configuration manuelle minimale.

Prérequis

Avant de commencer le processus de déploiement avec Terraform, assurez-vous de disposer des éléments suivants :- VPC configuré pour Devin (utilisez un VPC existant ou provisionnez-en un nouveau)

- Assurez-vous de disposer d’un compte Azure avec les autorisations pour :

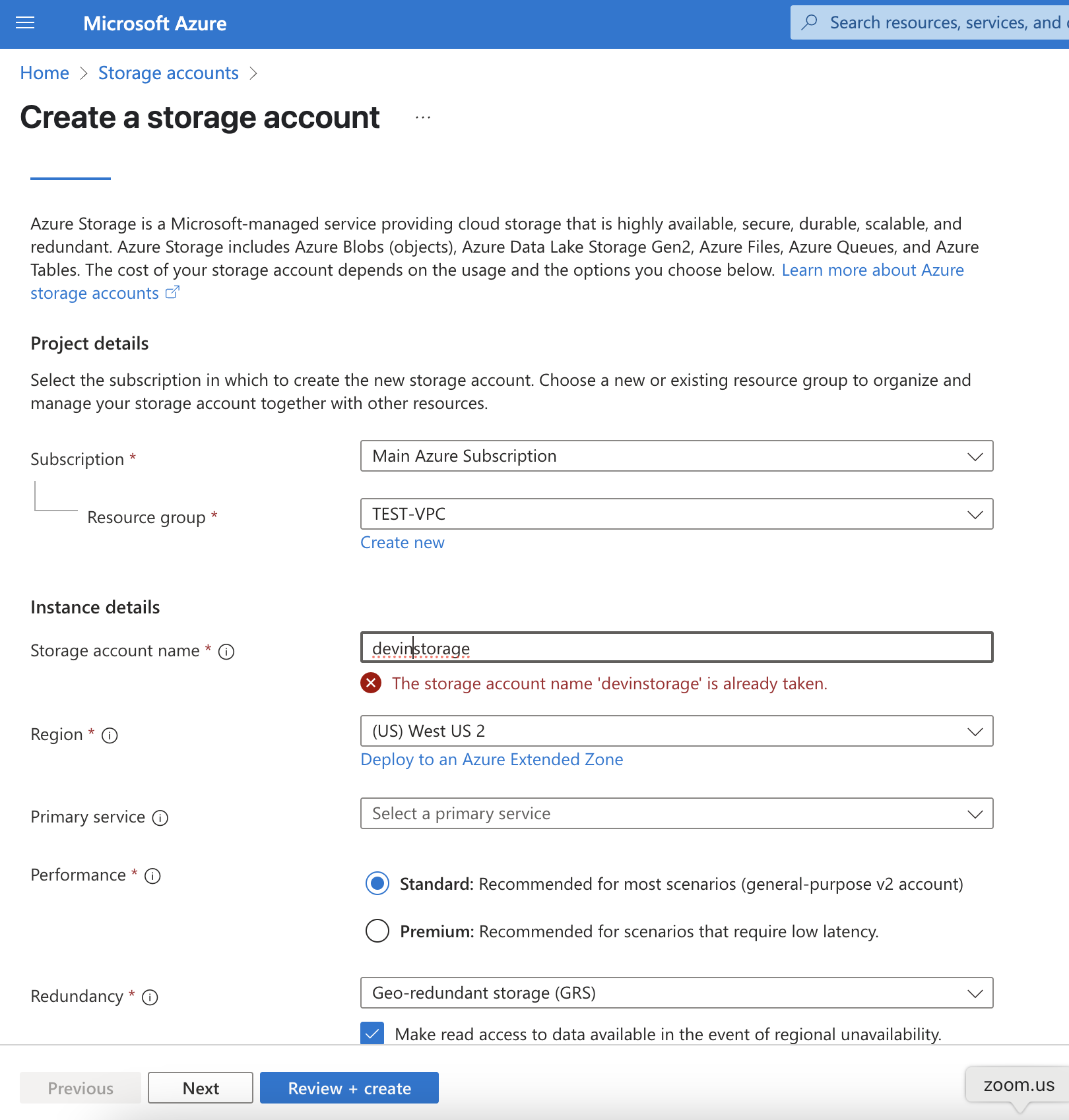

- créer des machines virtuelles

- créer des comptes de stockage dans votre région

- Assurez-vous que votre compte Azure peut prendre en charge des instances avec au moins 70 processeurs virtuels

- Terraform (version 1.0 ou ultérieure) installé

Processus de déploiement étape par étape

Collecter les informations sur l’environnement Azure

Rassemblez les informations suivantes, qui seront nécessaires pour la configuration Terraform :

- ID d’abonnement Azure (format GUID)

- ID du VPC (nom du réseau virtuel)

- Deux noms de sous-réseaux :

- subnet-1

- subnet-2

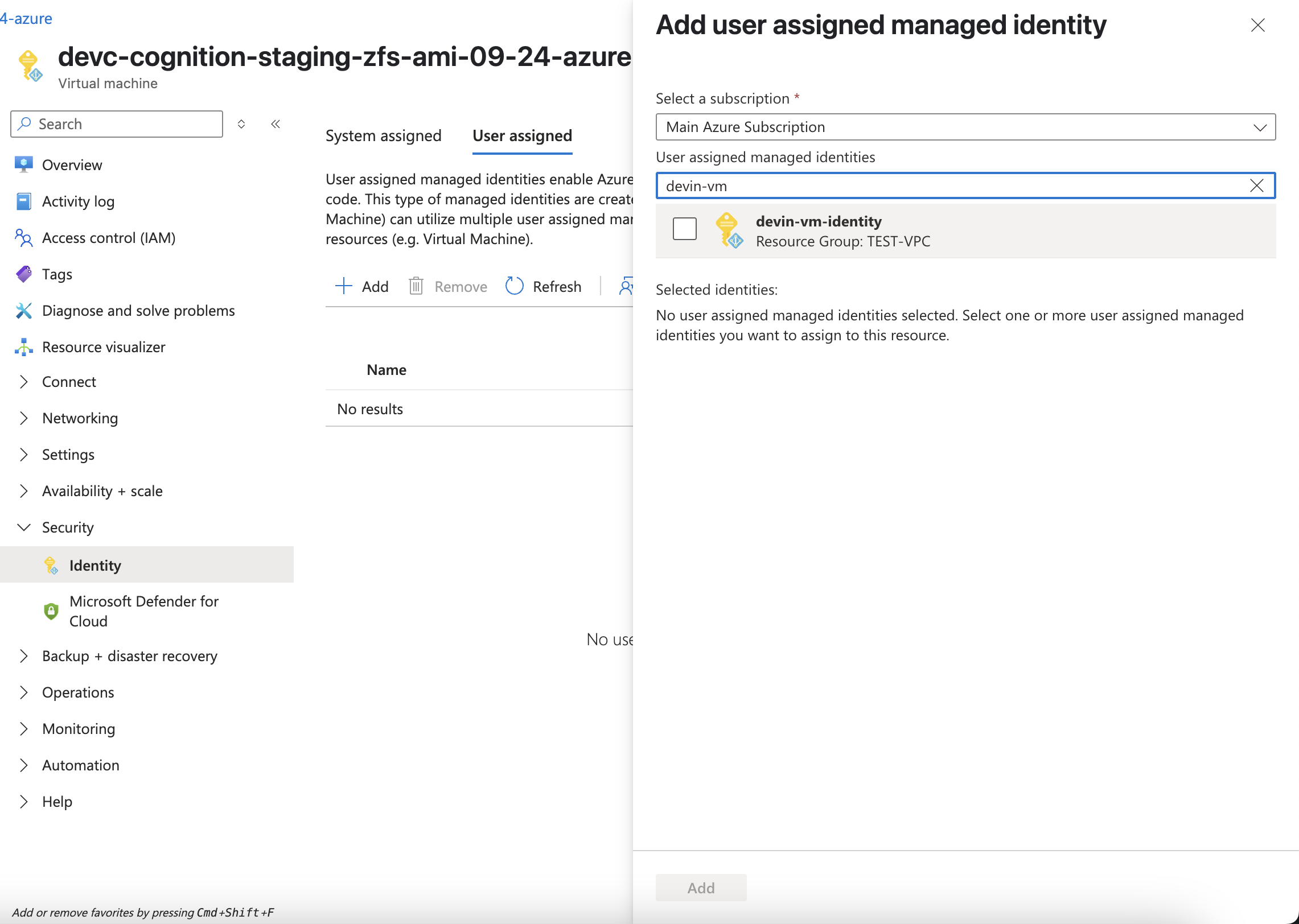

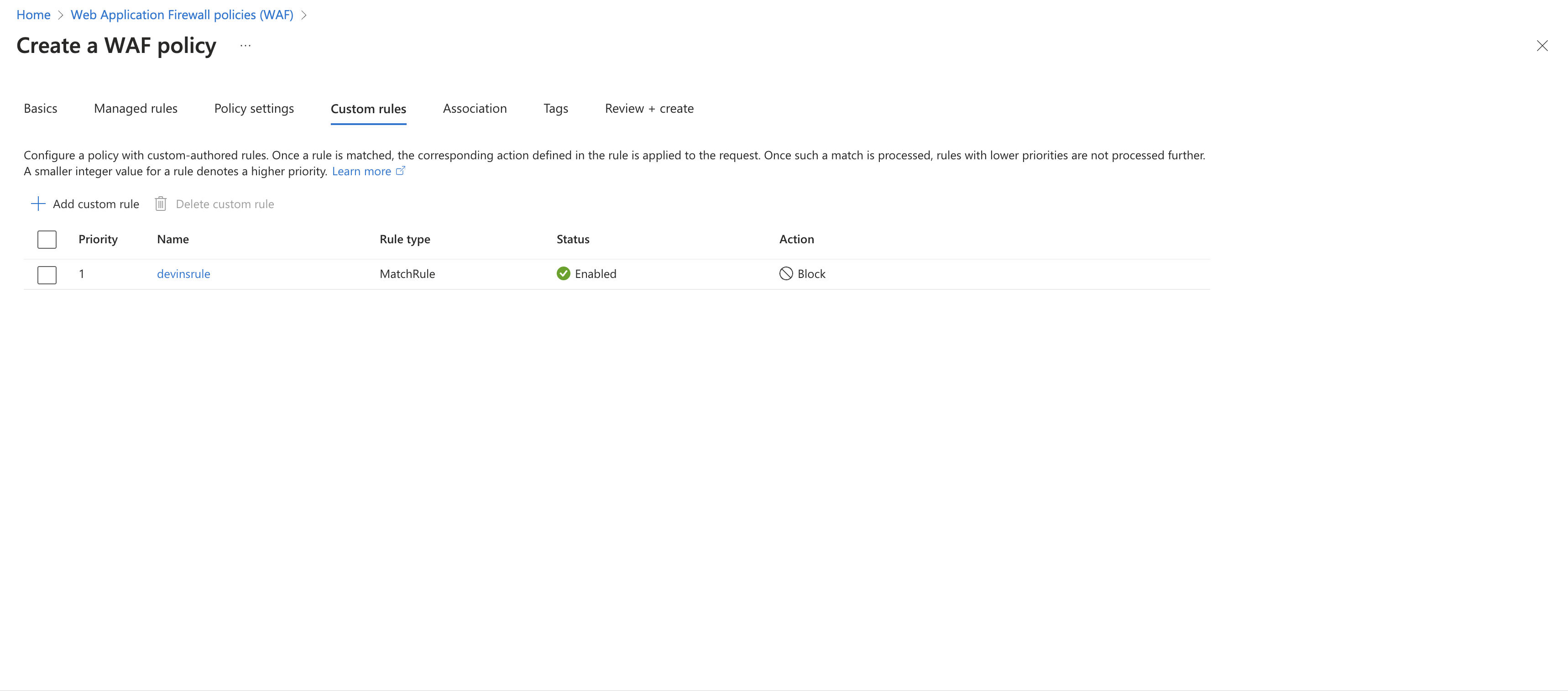

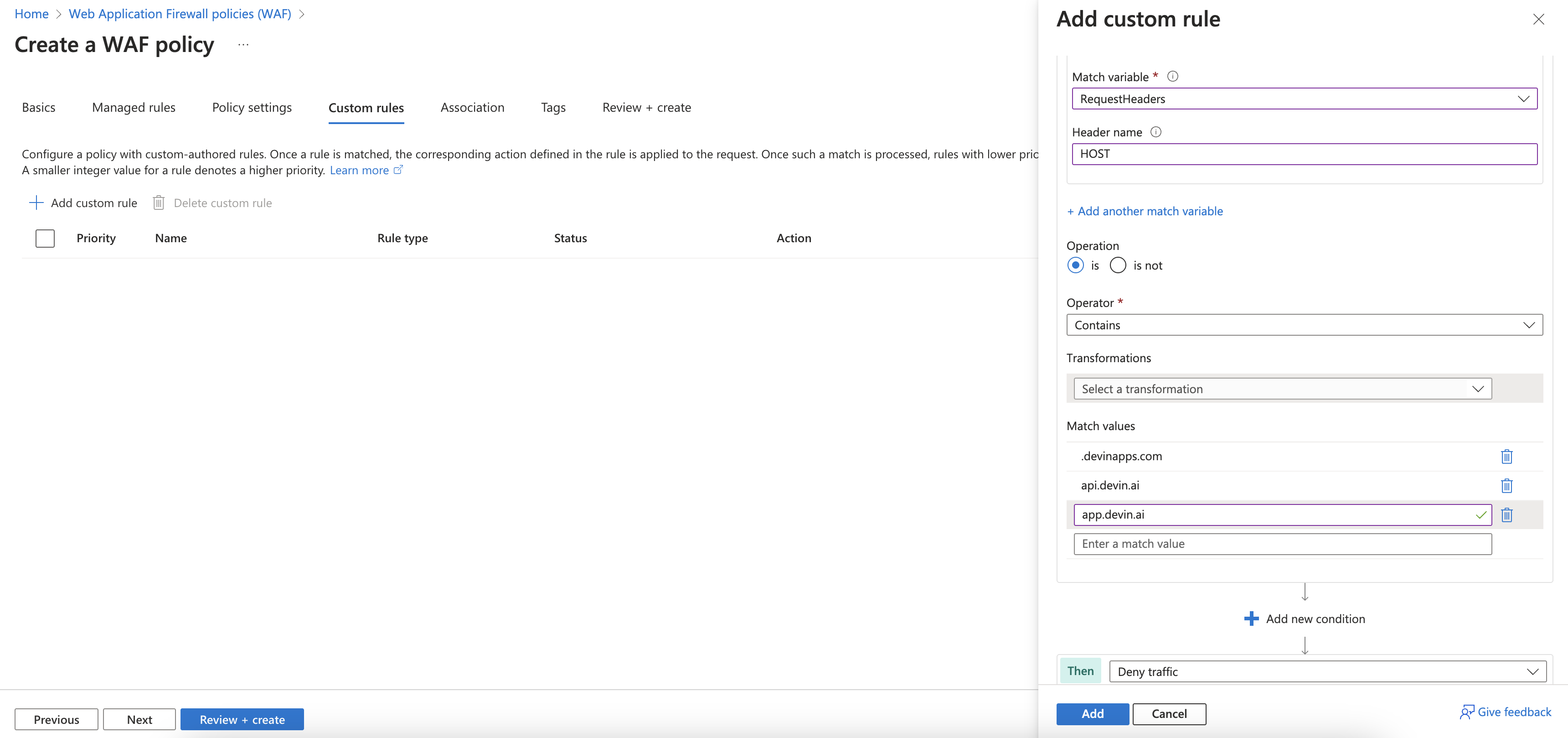

Configurer l’accès au pare-feu

- Pare-feu des appareils utilisateur

- Pare-feu du VPC

Assurez-vous que vos systèmes de sécurité des terminaux (appareils utilisateur qui accéderont à Devin) autorisent l’accès à :

- *.devin.ai

- *.devinenterprise.com

- *.devinapps.com

Obtenir la configuration Terraform et le jeton d’authentification

Contactez Cognition pour recevoir :

- Un jeton d’authentification pour récupérer l’image de l’hyperviseur

- Les fichiers de configuration Terraform personnalisés pour votre environnement

Exécuter le script Terraform

Nous pouvons planifier un appel pour exécuter cette étape ensemble. Le processus comprend :

-

Décompressez les fichiers de configuration Terraform dans un répertoire sur votre machine locale :

-

Initialisez l’environnement Terraform :

-

Examinez les modifications d’infrastructure planifiées :

-

Appliquez la configuration pour provisionner l’infrastructure :

- Confirmez les changements lorsque vous y êtes invité.

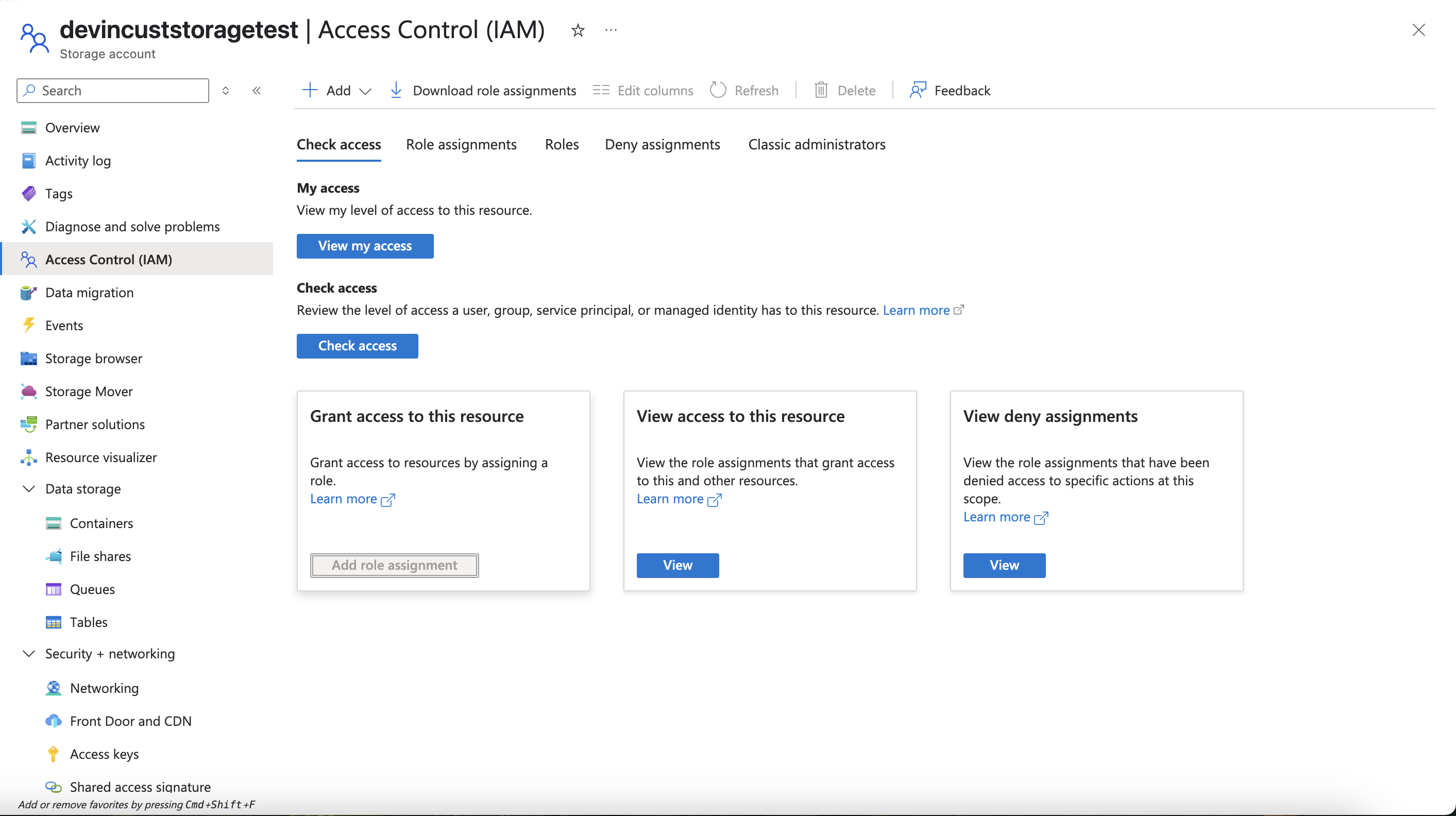

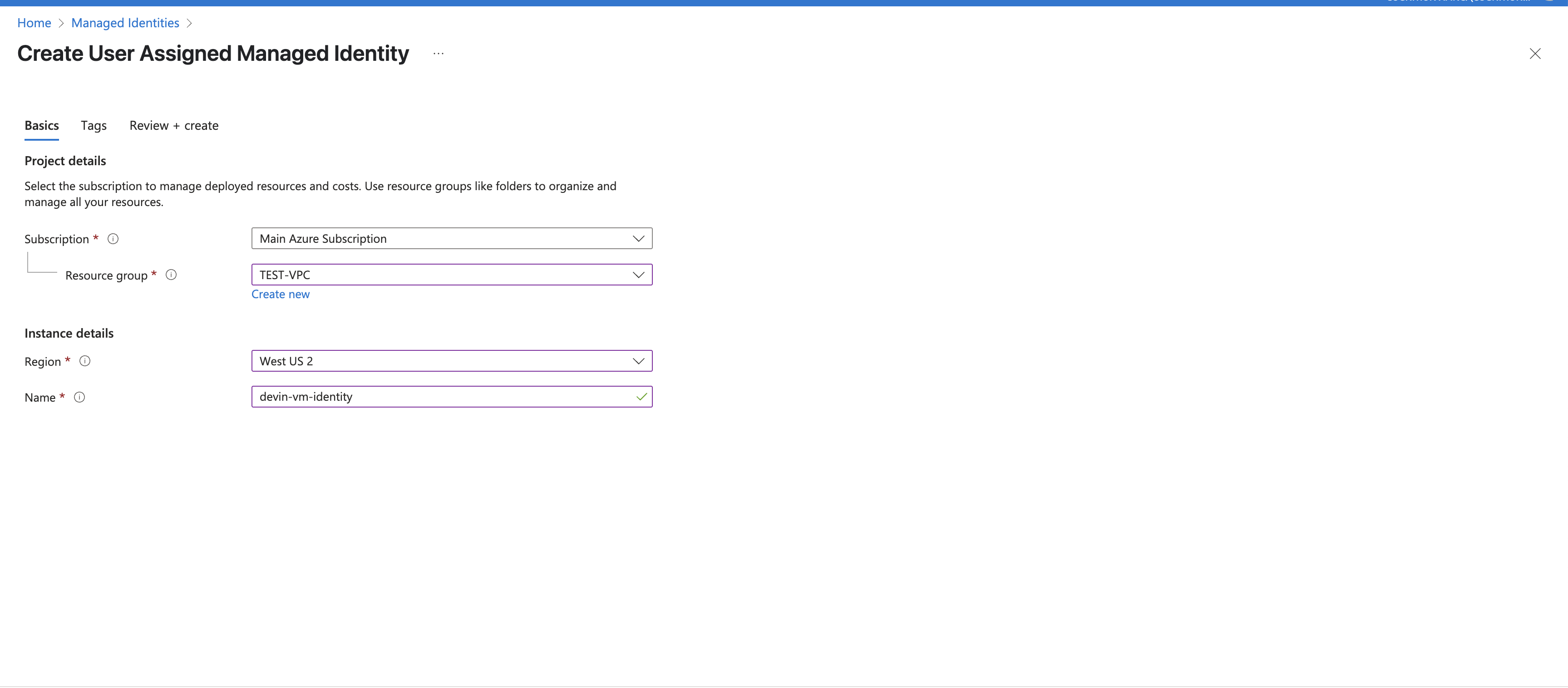

Les scripts Terraform configureront tous les composants nécessaires, notamment les machines virtuelles, les comptes de stockage, les groupes de sécurité, les rôles IAM et l’enregistrement de l’hyperviseur.

Lancer la première session Devin

Une fois le script Terraform exécuté avec succès, nous travaillerons ensemble pour :

- Vérifier que les ressources ont bien été créées dans votre portail Azure

- Lancer une première session Devin pour garantir la connectivité aux services requis

- Résoudre tout problème éventuel avec l’aide de l’équipe Cognition